Public-Key-Encryption | Was bringt die Zukunft?

Die Technologie entwickelt sich weiter und hat das Potenzial, unsere derzeitigen Public-Key-Encryption-systeme auszuhebeln. Auf welche Methoden können wir in Zukunft vertrauen, um unsere Daten nachhaltig zu schützen?

Published by

Simone Catania

Date

Mit der rasanten Entwicklung der Technologie müssen auch die Strategien zum Schutz sensibler Informationen angepasst werden. Hierbei ist Public-Key-Encryption ein wichtiges Instrument, um unsere Daten vor böswilligen Akteuren zu schützen. Das jüngste Wachstum bei der Übertragung, Erfassung, Speicherung und Verarbeitung von Daten sowie neue Technologien wie Cloud Computing, 5G und das Internet of Things (IoT) haben die Transformation der digitalen Landscape rapide beschleunigt. Das Ausmaß und die Vielfalt der Datenübertragung und -speicherung stellen die Grenzen herkömmlicher Verschlüsselungsmethoden zunehmend in Frage und machen eine fortschrittlichere Encryption erforderlich.

Dieser Artikel untersucht zukünftige Verschlüsselungsmethoden. Wir befassen uns primär mit den kritischen Problemen des derzeitigen key-basierten Verschlüsselungssystems und den treibenden Kräften hinter der Transformation der Verschlüsselungstechnologie. Darüber hinaus analysieren wir die wichtigsten Innovationen, die zum Schutz vor modernen Cyberattacken entwickelt wurden und zeigen potenzielle Schwachstellen auf, die neue Verschlüsselungstechnologien beheben müssen. Am Ende beleuchten wir die gegenwärtige Rolle von Encryption beim umfassenden Schutz sensibler Daten und welchen Mehrwert sie zukünftig trägt.

Wo liegen die Ursprünge von Public-Key-Encryption?

Die Ursprünge von Encryption reichen bis in die Antike zurück, als diese eng mit dem Studium der Kryptographie und der Erforschung und Anwendung von sicheren Kommunikationstechniken verbunden war. In der Vergangenheit spielte die Kryptografie eine entscheidende Rolle bei Militär und Geheimdiensten. Alte Zivilisationen wie die Ägypter und Römer nutzten die elementare Verschlüsselung, um geheime Nachrichten zu übermitteln und sensible Informationen während Kriegen und Konflikten zu schützen. Verschiedene Methoden wie Substitutionschiffren, Transpositionschiffren und Codes wurden eingesetzt, um die eigentliche Nachricht vor unbefugten Personen zu verbergen.

Im Laufe der Zeit entwickelten sich parallel zum technischen Fortschritt neue Verschlüsselungstechniken. Aus der Ära manueller Verschlüsselungsmethoden entstanden moderne Encryption-Technologien, die komplexe Algorithmen, mathematische Prinzipien und die Leistungsfähigkeit von Computern heute mehr denn je nutzen, um die Datensicherheit zu gewährleisten. Mithin wird Verschlüsselung nicht mehr nur im militärischen Bereich eingesetzt, sondern findet in verschiedenen Branchen, bei Behörden und in der persönlichen Kommunikation Anwendung. Ziel ist, sensible Daten zu schützen und die Privatsphäre in unserer zunehmend digitalen Welt zu wahren.

Was ist moderne Encryption?

Zeitgemäße Kryptografie hat ihre Wurzeln in der Informatik und in mathematischen Funktionen und bildet die Grundlage für die Sicherung von Daten. Heute ist die key-basierte Verschlüsselung zum Standardverfahren für den umfangreichen Schutz von digitaler Kommunikation geworden.

Das Konzept von Encryption Keys

Das Konzept der Verwendung von Encryption Keys ist relativ einfach. Encryption Keys verwenden Algorithmen, um lesbare Daten in unlesbare Daten umzuwandeln – ein Prozess, der als Encoding bezeichnet wird. Durch diese Umwandlung werden die Daten für unbefugte Personen oder Maschinen, die versuchen, auf sie zuzugreifen, unverständlich. Empfänger müssen den entsprechenden Decryption Key verwenden, um die Daten wieder in ihre lesbare Form zu bringen. Encryption Keys fungieren als Datenwächter und verhindern, dass Hacker Systeme unterlaufen und sensible Informationen missbrauchen.

Symmetrische vs. asymmetrische Encryption

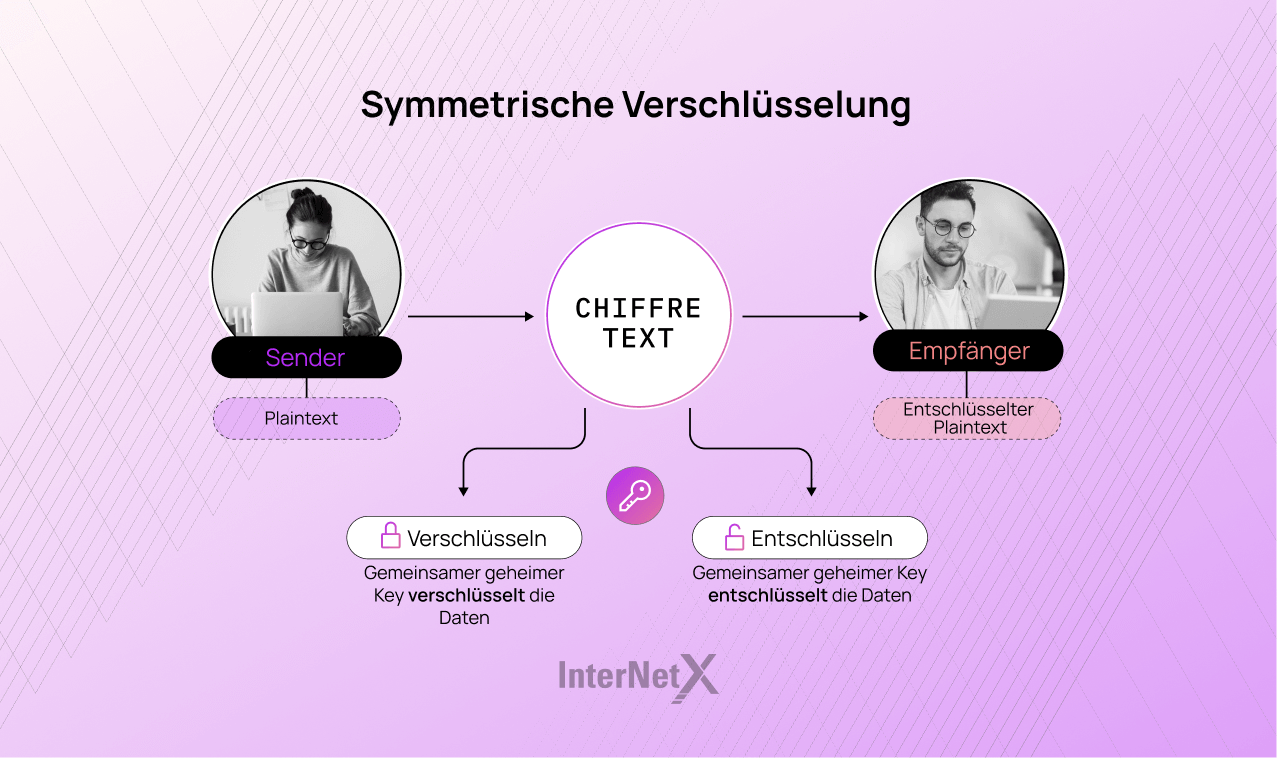

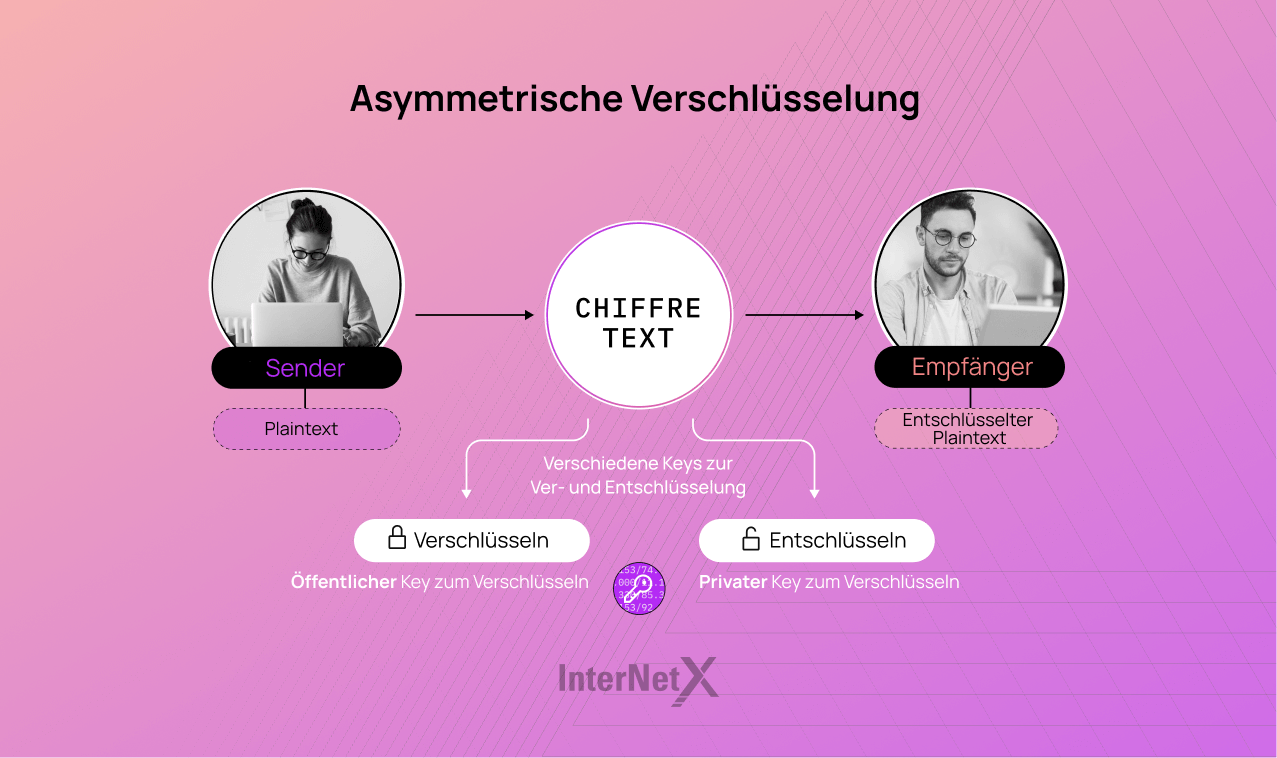

Es gibt zwei Arten key-basierter Verschlüsselung, die symmetrische und die asymmetrische Encryption. Der Unterschied liegt darin, wie die Keys für Ver- und Entschlüsselung, Encryption und Decryption, verwendet werden.

Bei der symmetrischen Encryption wird für beide Verfahren derselbe Key verwendet. Das heißt, Sender und Empfänger teilen sich einen geheimen Schlüssel, um die Daten zu ver- und entschlüsseln. Dieser symmetrische Schlüssel muss sicher zwischen den Parteien ausgetauscht werden, da jeder, der im Besitz des Schlüssels ist, die Daten entschlüsseln kann.

Bei der asymmetrischen Encryption, auch bekannt als Public-Key-Encryption, werden zwei verschiedene Keys verwendet: ein Public Key und ein Private Key. Der Public Key ist öffentlich zugänglich und kann zur Verschlüsselung von Daten verwendet werden, während der Private Key geheim gehalten wird und zur Entschlüsselung der Daten dient. Das Key-Konzept besteht darin, dass der Private Key vertraulich bleibt und mit niemandem geteilt wird.

Beim Prinzip der symmetrischen Encryption wird derselbe Key verwendet, während beim Prinzip der asymmetrischen Encryption zwei verschiedene Keys verwendet werden, worin der Private Key geheim bleibt.

Stärken und Schwächen von key-basierten Verschlüsselungsmethoden

Um die Bedeutung von Fortschritten in unserem derzeitigen Verschlüsselungssystem vollständig zu erfassen, betrachten wir sowohl die positiven als auch die negativen Aspekte und Herausforderungen, die sich aus der ständigen Weiterentwicklung der Technologie ergeben. Seit Jahrzehnten vertrauen Unternehmen und Privatpersonen auf eine key-basierte Verschlüsselung, die sich als die effektivste Lösung zum Schutz sensibler Daten erwiesen hat. Da sich die digitale Landscape in Bezug auf Datensicherheit rasant weiterentwickelt, ist es ein entscheidender Faktor, die Stärken und Schwächen dieser key-basierten Verschlüsselungsmethoden gründlich zu bewerten und zu analysieren.

Stärken der key-basierten Verschlüsselungsmethoden

- Historisch-bewährte Angemessenheit: Key-basierte Verschlüsselungsmethoden haben sich bei der Gewährleistung der Datensicherheit als wirksam erwiesen. Sie sind weit verbreitet und haben zahlreichen Versuchen widerstanden, ihre Schutzmechanismen zu durchbrechen.

- Anpassbare Sicherheitsstufen: Bei key-basierten Verschlüsselungsmethoden können User die Sicherheitsstufe mit längeren Keys oder komplexeren Verschlüsselungsalgorithmen anpassen. Diese Flexibilität ermöglicht es Unternehmen, die Verschlüsselungsstärke an ihre Bedürfnisse anzupassen.

- Effizienz: Key-basierte Verschlüsselungsmethoden sind im Allgemeinen effizient und führen Ver- und Entschlüsselungsvorgänge relativ schnell durch. Dadurch eignen sie sich für eine breite Palette von Anwendungen, bei denen es auf Geschwindigkeit ankommt.

Schwachstellen von key-basierten Verschlüsselungsmethoden

- Anfälligkeit für Brute-Force-Attacken: Obwohl die Stärke der key-basierten Verschlüsselung von der Länge der Keys und dem verwendeten Algorithmus abhängt, sind sie immer noch anfällig für Angriffe, die eine erschöpfende Key-Suche beinhalten (Brute-Force). Da die Rechenleistung ständig zunimmt, steigt gleichzeitig das Risiko erfolgreicher Brute-Force-Angriffe.

- Komplexität des Key-Managements: Keys können, insbesondere in großen Systemen oder bei der gemeinsamen Nutzung verschlüsselter Daten durch mehrere Parteien, eine Herausforderung darstellen. Die Aufrechterhaltung eines sicheren Key-Managements wird zunehmend schwieriger, wenn die Zahl der verschlüsselten Kommunikationen und Geräte steigt.

- Single Point of Failure: Wenn der Encryption Key kompromittiert wird, sind alle verschlüsselten Daten, die mit diesem Key gesichert sind, angreifbar. Dadurch können sensible Informationen preisgegeben werden. Es macht die key-basierte Verschlüsselung gegenüber entschlossenen Angreifern weniger effektiv.

Da die Bedrohungen für die Datensicherheit mit dem technologischen Fortschritt immer häufiger und ausgefeilter werden, ist die Erforschung alternativer Methoden und Lösungen, die diese Schwachstellen beheben, unerlässlich. Wenn Unternehmen die Stärken und Schwächen der key-basierten Verschlüsselung berücksichtigen, können sie fundierte Entscheidungen treffen, um die Sicherheit ihrer Daten dauerhaft zu gewährleisten.

Daten müssen vor ihrer Verarbeitung entschlüsselt werden

Die Anforderung, Daten vor der Verarbeitung zu entschlüsseln, stellt eine große Herausforderung für das derzeitige Verschlüsselungssystem dar. Während die Daten in Bewegung oder im Ruhezustand durch entsprechende Encryption geschützt werden können, müssen sie zur Verwendung entschlüsselt werden, wodurch sie während der Verarbeitung anfällig für Angriffe sind. In dieser Phase können Hacker Daten einsehen und nutzen. Das unterstreicht erneut die Dringlichkeit, starke Sicherheitsmaßnahmen zum Schutz der Daten während der Übertragung zu implementieren. Zu den wesentlichen Sicherheitsmaßnahmen gehören die Gewährleistung sicherer Umgebungen während des Verarbeitungsprozesses, die Durchsetzung strenger Zugangskontrollen und die Installation umfassender Überwachungssysteme. Darüber hinaus ist auch die sichere Entsorgung entschlüsselter Daten nach der Verarbeitung wichtig, um das Risiko von Datenschutzverletzungen zu mindern.

Von Encryption zu digitalen Zertifikaten

Für Unternehmen umfasst moderne Encryption verschiedene, miteinander verknüpfte Komponenten zur Verschlüsselung von Kommunikation und Daten aller Art. Erreicht wird dies durch die Verwendung digitaler Zertifikate, die Standards wie X.509 oder EMV einhalten. Heutzutage werden diese Zertifikate von Zertifizierungsstellen (Certificate Authorities, kurz CA), signiert und ausgestellt. Sie bieten Schutz und Sicherheit für unterschiedliche Anforderungen. Im Bereich Encryption können Sie sich auf diese digitalen Zertifikate verlassen:

- TLS/SSL-Zertifikate (Transport Layer Security/Secure Sockets Layer) werden üblicherweise zur Sicherung der Kommunikation zwischen Web Browsern und Servern verwendet. Sie bieten eine sichere und key-basierte Verbindung und gewährleisten, dass die über das Internet übertragenen Daten vertraulich bleiben.

- S/MIME (Secure/Multipurpose Internet Mail Extensions) ist eine Erweiterung des E-Mail-Protokolls, die eine Ende-zu-Ende-Verschlüsselung und digitale Signaturen ermöglicht. Sie erlaubt Usern, verschlüsselte E-Mails sicher zu senden und zu empfangen. Dadurch wird sichergestellt, dass nur der vorgesehene Empfänger auf die Nachricht zugreifen und sie entschlüsseln kann.

- Code Signing ist eine Technik, die sicherstellt, dass Software und Code nicht manipuliert oder verändert wurden, nachdem Developer diese signiert haben. Code Signing authentifiziert die Quelle des Codes,gewährleistet Integrität und schützt User vor potenziell schädlicher Software.

- Beim Document Signing werden digitale Signaturen verwendet, um die Identität des Unterzeichners zu bestätigen und die Integrität des Dokuments zu gewährleisten. Sie bietet einen sicheren Mechanismus, um elektronische Dokumente „offiziell“ zu signieren.

Digitale Zertifikate sind in einer zunehmend vernetzten und datengesteuerten Welt unerlässlich. Durch die Verwendung von Encryption Keys als Grundlage des Datenschutzes basieren diese digitalen Zertifikate auf modernen Verschlüsselungsmethoden und ermöglichen eine sichere Übertragung, Speicherung und Verarbeitung von Daten. Gleichzeitig wird die Vertraulichkeit und Integrität sensibler Informationen gewährleistet.

Die Bedeutung von Fortschritten in der Public-Key-Encryption-Technologie

In einer Welt, in der es von Hackern und Cyberkriminellen nur so wimmelt, ist es von entscheidender Bedeutung, dem Spiel immer einen Schritt voraus zu sein. Hier spielen die Fortschritte in der modernen Technologie von Encryption eine wesentliche Rolle. Sie schützen uns vor zunehmenden Bedrohungen in unserer vernetzten Gesellschaft. Da Cyberkriminelle immer raffiniertere Methoden anwenden, sind wir dazu verpflichtet, derartige Technologien aktiv weiterzuentwickeln. Nur so können wir unsere Daten umfassend schützen und unsere Privatsphäre wahren. Indem wir ein noch höheres Maß an verbesserten Verschlüsselungsalgorithmen und -techniken anstreben, verstärken wir die Schutzebene zwischen wertvollen Informationen und denjenigen, die versuchen, sie zu durchbrechen.

Von der Sicherung unserer digitalen Fußabdrücke im Cloud Computing und dem Internet of Things (IoT), bis hin zur Stärkung unserer mobilen Kommunikation ist die Weiterentwicklung einer hochgradigen Encryption-Technologie der Schlüssel für mehr Vertrauen in unsere Online-Welt.

Die Herausforderungen von PKI Encryption in der Zukunft

Verschlüsselungssysteme sind ein wesentlicher Bestandteil zum Schutze von sensiblen Informationen in unserem digitalen Zeitalter. Sie sind jedoch mit verschiedenen Herausforderungen konfrontiert, die ihre Wirksamkeit und langfristige Rentabilität gefährden. Zu diesen Herausforderungen gehören:

1. Fortschritte in der Technologie

Die rasanten Fortschritte in den Bereichen Rechenleistung, Quantencomputing und künstliche Intelligenz stellen eine erhebliche Bedrohung für Verschlüsselungssysteme dar. Mit dem technologischen Fortschritt wächst auch die Fähigkeit böswilliger Akteure, Schwachstellen auszunutzen und herkömmliche Verschlüsselungsalgorithmen zu knacken. Angewandte Verschlüsselungsmethoden, die heute sicher sind, können morgen schon veraltet sein und geschützte Daten angreifbar machen.

2. Quanteninformatik

Die Quanteninformatik hat das Potenzial, die derzeitigen Verschlüsselungssysteme zu stören. Quantencomputer nutzen Vorgehensweisen und Strukturen der Quantenmechanik, um komplexe Berechnungen mit einer erstaunlichen Geschwindigkeit durchzuführen. Diese Computer können mathematische Probleme lösen, die derzeit als rechnerisch äußerst komplex und nicht nachvollziehbar gelten und demnach eine akute Gefährdung für die Sicherheit weit verbreiteter Verschlüsselungsalgorithmen wie RSA und ECC (Elliptic Curve Cryptography) darstellen.

3. Backdoors und schwache Kryptographie

Regierungsbehörden verlangen manchmal den Einbau von Backdoors in Verschlüsselungssysteme, um zu Strafverfolgungszwecken auf verschlüsselte Kommunikation zugreifen zu können. Solche “Hintertüren” können von Angreifern entdeckt werden und die Sicherheit des gesamten Systems gefährden. Darüber hinaus untergräbt die Verwendung schwacher Kryptografie durch bestimmte Organisationen oder einzelne User die Wirksamkeit weiter, da es für Angreifer einfacher wird, die geschützten Daten zu entschlüsseln.

4. Key-Management und menschlicher Faktor

Verschlüsselungssysteme sind auf ein Key-Management angewiesen, um kryptografische Schlüssel sicher zu verteilen und zu speichern. Demnach sind die effektive Verwaltung und der Schutz von Encryption Keys von entscheidender Bedeutung. Menschliches Versagen, wie z. B. schwache Passwörter, unsachgemäße Speicherung oder versehentliche Offenlegung, kann das gesamte Verschlüsselungssystem gefährden. Wenn User oder Organisationen bewährte Praktiken bei der Verwaltung dieser Keys missachten, können diese Schwachstellen leicht von Hackern erkannt werden.

Quantencomputing ist die größte Gefahr für heutige Verschlüsselungssysteme

Die Entschlüsselung ohne Encryption Keys ist theoretisch durch Brute-Force-Angriffe oder andere Methoden möglich. Aufgrund der Komplexität der Verschlüsselungsalgorithmen ist dies heute jedoch praktisch unmöglich. Verschlüsselungsalgorithmen beruhen auf riesigen Primzahlen und komplexen mathematischen Funktionen, die ohne entsprechendem Schlüssel extrem schwer zu lösen sind. Neue Technologien wie das Quantencomputing könnten jedoch einige bestehende Verschlüsselungsmethoden und deren Codes knacken. Quantencomputer haben das Potenzial, komplexe Berechnungen viel schneller durchzuführen als herkömmliche Computer, wodurch die Encryption Keys in einem Bruchteil der Zeit beschädigt werden könnten, die heute benötigt werden. Im Zuge dieser Entwiclung könnte es notwendig werden, die Verschlüsselungsalgorithmen regelmäßig zu aktualisieren und quantensichere Verschlüsselungsmethoden zu verwenden, die Angriffen durch den Einsatz von Quantencomputer Widerstand leisten können. Forscher arbeiten bereits an der Entwicklung quantensicherer Verschlüsselungsmethoden. Unternehmen sollten bereits auf quantenbasierte Angriffe vorbereitet sein und geeignete Maßnahmen zum Schutz ihrer sensiblen Daten ergreifen.

Die Public-Key-Verschlüsselungsmethoden der Zukunft

Mit dem technologischen Fortschritt entwickeln sich auch Verschlüsselungsmethoden fort, um die Sicherheit weiter zu erhöhen und sensible Daten noch besser zu schützen. Die Zukunft von Encryption wird daher durch die Integration fortschrittlicher Technologien gekennzeichnet sein, die unentschlüsselte Sicherheit bieten, die Privatsphäre schützen und den Datenschutz in unserer digitalen Welt revolutionieren. Diese künftigen Methoden müssen den Datenschutz stärken und die Privatsphäre der User schützen. Damit versprechen sie eine neue Ära des sicheren Informationsaustauschs. Hier sind mögliche Szenarien.

1 Quantenkryptographie

Die Quantenkryptografie bietet eine vielversprechende Lösung für Verschlüsselung aller Art, indem sie die quantenmechanischen Eigenschaften für kryptografische Aufgaben nutzt. Im Gegensatz zur herkömmlichen Verschlüsselung, die sich auf mathematische Algorithmen stützt, nutzt die Quantenkryptografie die Eigenschaften von Photonen, um sichere Kommunikationskanäle aufzubauen. Diese Methode zielt darauf ab, durch Nutzung des Konzepts der Quantenverschränkung ein undurchlässiges Verschlüsselungssystem anzubieten. Der Quantenschlüsselaustausch, das bekannteste Beispiel für die Quantenkryptografie, bietet eine sichere Methode für den Key-Austausch zwischen Parteien, mit dem Vorteil der informationstheoretischen Sicherheit.

2 Homomorphe Verschlüsselung

Eine weitere Art der Verschlüsselung in naher Zukunft wird die Homomorphe Verschlüsselung (engl. Homomorphic encryption) sein, die es ermöglicht, Berechnungen mit verschlüsselten Daten durchzuführen, ohne sie entschlüsseln zu müssen. Das bedeutet, dass die Daten verschlüsselt bleiben können, während Berechnungen durchgeführt werden. Das führt zu einem identischen Ergebnis, das man bei der Durchführung der Operationen mit unverschlüsselten Daten erhalten würde. Homomorphe Verschlüsselung wird in Bereichen wie dem Cloud Computing Anwendung finden, worin Daten sicher verarbeitet werden können, ohne ihren Inhalt preiszugeben.

3 Blockchain-Technologie

Auch die Entwicklung der Blockchain-Technologie schreitet stetig voran. Aufgrund der ihr zugrunde liegenden Prinzipien der Dezentralisierung, Unveränderlichkeit und Transparenz spielt diese Technologie eine wichtige Rolle innerhalb der Verschlüsselung. Die dezentrale Eigenschaft von Blockchain erschwert es Hackern, verschlüsselte Daten zu manipulieren – was ihre Sicherheit erhöht. Darüber hinaus bietet die Verwendung von kryptografischen Algorithmen und Hashing-Verfahren innerhalb der Blockchain eine zusätzliche Schutzebene für Transaktionen und Daten. Die Transparenz der Technologie stellt sicher, dass jeder Manipulationsversuch an verschlüsselten Daten leicht aufgedeckt werden kann, was sie zu einer vielversprechenden Lösung für eine sichere und vertrauenswürdige Verschlüsselung für die Zukunft macht.

4 Verhaltensbiometrische Daten

Eine zukünftige Entwicklung ist die Integration der Verhaltensbiometrie in Verschlüsselungssysteme, die einzigartige Muster und Verhaltensweisen von Personen analysiert, wie z. B. Tipprhythmus, Mausbewegungen, Stimmmuster und Gangart. Diese Merkmale verbessern die Authentifizierung und Verschlüsselung und machen sie robuster und daher schwieriger zu umgehen. Diese Integration bietet eine “exakte” personalisierte Sicherheit und erkennt unbefugten Zugriff sofort. Verschlüsselungssysteme stellen sicher, dass nur autorisierte Personen auf sensible Daten und Kommunikationskanäle zugreifen können, indem sie diese Verhaltensmuster erfassen und analysieren. Die Technologie dient als zusätzliche Sicherheitsebene, indem sie Anomalien in Verhaltensmustern identifiziert,Maßnahmen auslöst oder den Zugriff direkt verweigert, sobald ein Angreifer in Besitz von Anmeldedaten gelangt.

Public-Key-Encryption hartnäckiger, schneller und stärker machen

Aktuelle Problematiken, die mit Encryption und ihren Verschlüsselungssystemen einhergehen, unterstreichen noch mehr die Notwendigkeit proaktiver Maßnahmen zum Schutz sensibler Daten. Während wir uns in der Gegenwart zurechtfinden, ist es ebenso wichtig, potenzielle Gefahren frühzeitig zu erkennen. Die sich abzeichnenden Gefahren durch die Quantentechnologie machen einen proaktiven Ansatz für die Datensicherheit erforderlich. Wenn Unternehmen jetzt Maßnahmen ergreifen, bauen sie auf eine sichere Basis und haben die einzigartige Chance, die Zukunft von Encryption und deren Methoden effektiv mitzugestalten.

Bleiben Sie auf dem Laufenden über die neuesten Verschlüsselungstechnologien für Ihr Unternehmen. Informieren Sie sich über digitale Zertifikate, die zuverlässige Datensicherheit bieten, damit Ihr Unternehmen in der sich ständig verändernden Welt von Data Encryption geschützt bleibt.