It’s all about domains… | Giovane Moura (SIDN Labs)

Wenn wissenschaftliche Erkenntnisse auf DNS-Challenges aus der Praxis treffen: Wir erforschen die unentdeckten Ecken des DNS und bringen mit bahnbrechenden Studien und präzisen Messungen Licht ins Dunkel.

Published by

Simone Catania

Date

In der Technologie ist die Wissenschaft hinter den Abläufen im akademischen Umfeld verwurzelt. Dort werden bahnbrechende Entwicklungen nicht nur theoretisch erörtert. Sie werden getestet, übernommen und schließlich mit der breiten Öffentlichkeit geteilt. Das DNS ist keine Ausnahme. Wir sprechen heute mit einem Experten, der zwei, scheinbar voneinander entfernte Bereiche, miteinander verbindet: das technische DNS und die akademische Sphere.

Wir stellen Giovane Moura, Datenwissenschaftler bei SIDN Labs und Assistenzprofessor mit Schwerpunkt Cybersicherheit an der Technischen Universität Delft (TU Delft) vor. Giovane arbeitet bei SIDN Labs, Forschungszentrum von SIDN und Registry von .nl (ccTLD der Niederlande) und ist somit bei der Weiterentwicklung des DNS ganz vorne mit dabei. Tätig an der TU Delft, einer der weltweit führenden Universitäten für Technologie, untersucht er akademische Prinzipien in Bezug auf Sicherheit, Leistung und Stabilität vernetzter Systeme.

Gemeinsam geben wir einen tiefen Einblick in Giovanes Forschungen, die kritische Bereiche wie Anycast, DNS-Engineering, DDoS-Angriffe und DNS-Sicherheit abdecken. Wir setzen uns mit der akademischen Perspektive auf das DNS auseinander und decken wichtige Erkenntnisse über Sicherheitsprobleme und Schwachstellen auf. Giovane gibt uns außerdem einige wertvolle Sicherheitstipps zum DNS, die auf jahrelanger Forschung und praktischer Erfahrung beruhen.

Machen Sie sich auf ein spannendes Gespräch mit Giovane Moura gefasst, bei dem Wissenschaft und Praxis aufeinander treffen.

1 Ihr Name ist in renommierten akademischen Publikationen und Forschungsarbeiten im Zusammenhang mit dem DNS zu finden. Was ist Ihre derzeitige Rolle innerhalb der Domain-Branche?

Ich bin Datenwissenschaftler bei SIDN Labs, Forschungsteam von SIDN und Registry der ccTLD für die Niederlande – .nl. Außerdem bin ich Assistenzprofessor (Teilzeit) an der TU Delft, betreue Student:innen und erleichtere ihnen den Zugang zu unseren Datensätzen. So können sie an Lösungen realer Herausforderungen arbeiten und sammeln wertvolle Erfahrung bei einem präsenten Netzbetreiber.

Meine Tätigkeit an der TU Delft, bei der ich von SIDN unterstützt werde, ist eine Win-Win-Situation: Wir arbeiten daran, .nl stetig weiter zu verbessern und abzusichern, aber auch an Projekten, die die Resilienz und Sicherheit des DNS verbessern und einen Beitrag für die Community des Internets leisten.

2 Was hat Ihr Interesse geweckt und Sie motiviert, in die DNS-Forschung einzusteigen, und welche Projekte analysieren Sie derzeit?

Während meiner Promotion habe ich DNS-Daten und Internet-Messungen untersucht. Durch meine Arbeit bei SIDN Labs bekam ich Zugang zu vielen DNS-Daten, was mir ermöglichte, einige interessante Studien durchzuführen. Meine Forschungsarbeit konzentriert sich in erster Linie auf die Verbesserung bestimmter Aspekte von Netzwerken: die Verbesserung ihrer Sicherheit, die Optimierung ihrer Leistung und die Gewährleistung ihrer Richtigkeit.

Derzeit interessiere ich mich für Phishing-Aktivitäten innerhalb der .nl-Zone und anderen TLD-Registrys. Ich möchte verstehen, wie Hacker vorgehen, worauf sie abzielen und wie wir ihre Vorgehensweisen besser erkennen können. Außerdem bin ich von der infrastrukturellen Seite des DNS fasziniert. Im RFC9199 haben wir beispielsweise Studien durchgeführt und Ratschläge gegeben, wie autoritative DNS-Server auf der Grundlage aktueller umfassender Internet-Messungen schneller und stabiler betrieben werden können.

3 Wie ist der aktuelle Stand der Forschung im Bereich DNS? Gibt es interessante Themen?

Das 26-Jahre alte Protokoll DNS hat sich seit seinen Anfängen ständig weiterentwickelt. Es umfasst eine Reihe von Protokollen, ein dezentralisiertes Datenbanksystem und eine Client-Server-Architektur als Kernstück. Das System ist mit umfangreichen Routing-Methoden, insbesondere Anycast, integriert und legt seinen Schwerpunkt auf Sicherheitsaspekte wie Schutz vor Phishing und Spam. Auch Governance ist ein weiterer wichtiger Aspekt von DNS.

Mit mehr als 2000 Seiten aufschlussreicher Dokumentation, die oft als DNS Camel bezeichnet wird, ist sicher, dass das DNS in diesen Bereichen ein lebendiges Forschungsfeld ist.

- DNSSEC betreffend, wird im Zusammenhang mit dem Post-Quantum-Computing ein beträchtlicher Teil der Forschung betrieben. Die wichtigste Frage in diesem Bereich lautet: Welche Auswirkungen wird Quantum-Computing, das die meisten DNSSEC-Algorithmen schnell entschlüsseln kann, auf die Sicherheitsintegrität der DNS-Infrastruktur haben?

- Auf der Seite der Autoritativen konzentrieren sich Expert:innen v. a. auf die automatische Bereitstellung von Anycast Services, um den wachsenden Bedarf effektiv zu erfüllen.

- Mit Blick auf die Zonen-Inhalte findet ein komplexes Spiel um abusive Domains statt. Sobald ein gefährliches Muster erkannt wird, ändern Hacker in der Regel ihre Strategie. Dadurch wird ein ständiger Kreislauf von Challenges und Responses in Gang gesetzt.

- In den letzten Jahren haben sich zahlreiche Standards entwickelt, die sich mit der Verschlüsselung des DNS Traffics befassen. DNSSEC schützt in erster Linie die Integrität, nicht aber die Vertraulichkeit. Daher gibt es neue IETF-Standards wie DNS over TLS (DoT), DNS over HTTPS (DoH) und DNS over Quic (DoQ), die sich mit Fragen des Datenschutzes befassen. Während es sich hierbei um formal etablierte Standards handelt, stellt ihre tatsächliche Implementierung eine ganz andere Herausforderung dar. Daher benötigen wir umfassende Messstudien, um die Leistung und Verbreitung dieser Protokolle in modernen Netzen zu ergründen.

- Die Zentralisierung des DNS ist ein weiteres Thema, mit dem sich Wissenschaft und Branche befassen. Wir beobachten einen erheblichen Anstieg des Traffics, der sich auf große Cloud-Service-Provider konzentriert. Dieser Trend bündelt Power und Kontrolle in den Händen der Top-Anbieter und gefährdet potenziell die Stabilität der Internet-Infrastruktur – ein Problem, das von allen DNS-Stakeholdern beachtet werden sollte, um ein faires und stabiles digitales Umfeld zu gewährleisten.

4 Ende 2021 haben Sie die tsuNAME-Schwachstelle aufgedeckt. Was hat es mit dieser DNS-Sicherheitslücke auf sich?

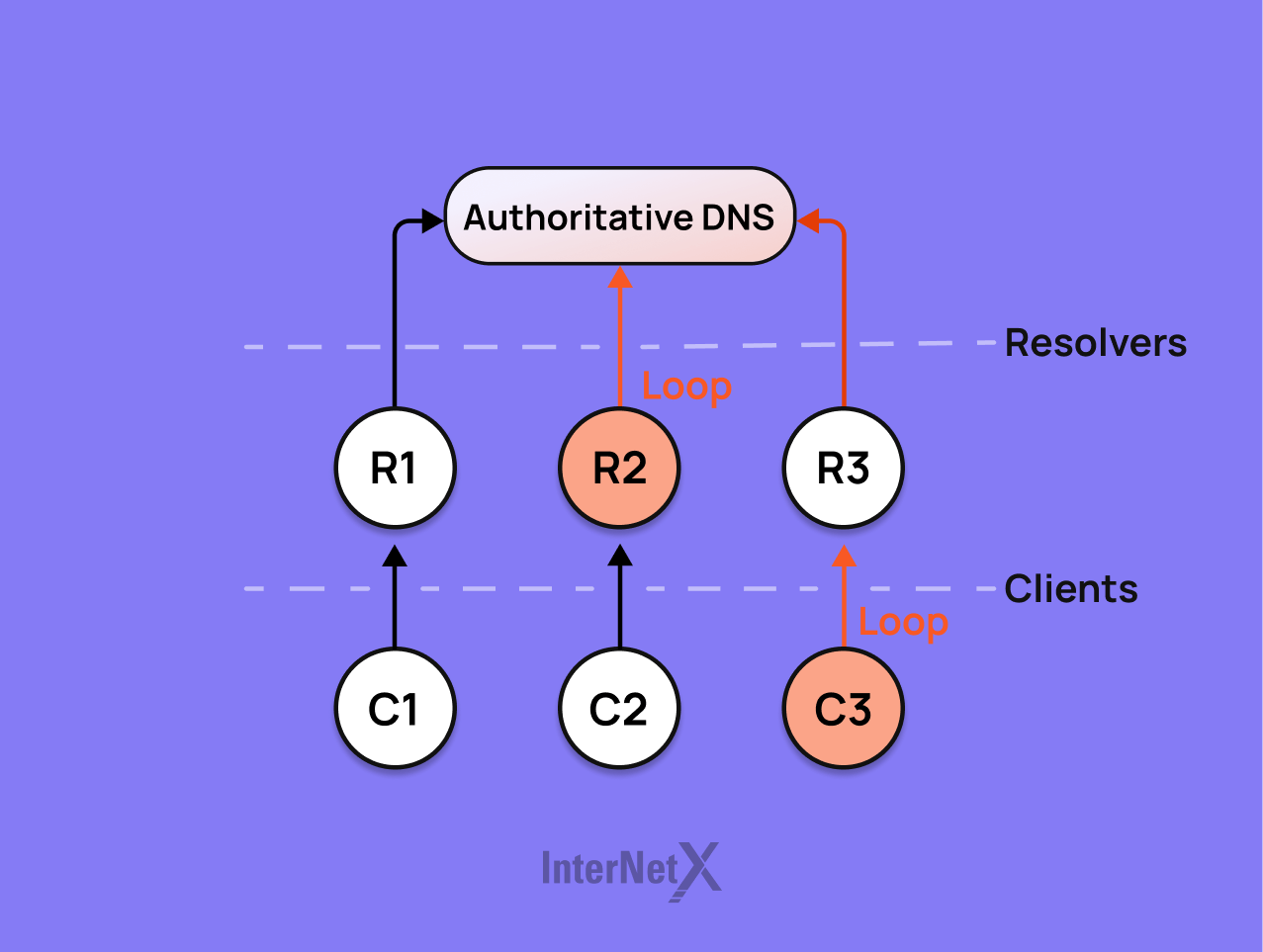

Die Schwachstelle, die wir tsuNAME genannt haben, sorgte dafür, dass Clients und rekursive Resolver endlos Anfragen an authoritative Server senden. Wenn ein Datensatz X auf Y verweist und Y wiederum auf X, entsteht ein Loop. Damit dieser einsetzt, muss ein Resolver oder Client einen DNS-Zonen-Loop in Zonendateien erkennen, die sich auf verschiedenen Servern befinden. Wenn dies der Fall ist, hören einige Resolver nicht einfach auf, Anfragen zu stellen. Stattdessen beginnen sie mit einer Schleife und senden ununterbrochen Abfragen, in der Hoffnung, dass jede Abfrage eine andere Antwort liefert. Wenn dieses Problem absichtlich ausgenutzt wird, könnte es die Server überfordern und außer Gefecht setzen. Infolgedessen könnten ganze DNS-Zonen unzugänglich gemacht werden.

In der ersten Phase zeigten unsere Untersuchungen, dass die ccTLD .nz aufgrund der Schwachstelle einen Anstieg des Traffics um 50% verzeichnete. Zudem konnten Google Public DNS (GDNS) und Cisco Open DNS so gesteuert werden, dass sie auf diese Weise viele DNS-Anfragen an authoritative DNS-Server sendeten. Das verursachte bei einem in der EU ansässigen Provider einen 10-fachen Anstieg des Traffics.

Der Prozess der Offenlegung von tsuNAME umfasste die frühzeitige Benachrichtigung von Domain Operators, die Bewältigung von Stressreaktionen, die Reaktion von Providern und einen achtmonatigen Weg von der Entdeckung bis zur endgültigen Offenlegung. Um zu verhindern, dass tsuNAME für DDoS verwendet wird, haben wir eng mit Providers und Operators zusammengearbeitet, und Google und OpenDNS haben ihre Software umgehend korrigiert.

Der im Dezember 2023 veröffentlichte RFC 9520 empfiehlt, dass Resolver solche Cycling Records in den Cache stellen, damit sie nicht mehr in einem Loop laufen.

5 Welche technischen Strategien können DNS-Operators und Developers anwenden, um das DNS besser vor DDoS-Angriffen zu schützen?

Die Implementierung von Replikation ist entscheidend für den Schutz des DNS gegen DDoS-Angriffe. Dafür sind die Einrichtung mehrerer autoritativer Server und die Verwendung von IP Anycast innerhalb der Server notwendig. So können sie von verschiedenen Standorten aus angekündigt werden – eine Technik, die oft als Over-Provisioning bezeichnet wird. Over-Provisioning über IP Anycast bietet einen robusten Schutz gegen DDoS-Angriffe, denn durch die Verwendung mehrerer autoritativer Server kann der Traffic gleichmäßig verteilt werden. Damit sinkt das Risiko, dass ein einzelner Server überlastet wird. Die Möglichkeit, diese Server von mehreren geografischen Standorten aus anzukündigen, erhöht zudem die Redundanz und Ausfallsicherheit und gewährleistet gleichzeitig eine kontinuierliche Verfügbarkeit und Leistung – auch wenn ein Angriff mehrere Server betrifft. Die Technik verbessert auch die Fähigkeit der DNS-Infrastruktur, große Mengen an Traffic zu absorbieren und die potenziellen Auswirkungen von DDoS-Angriffen abzuschwächen.

Das Border Gateway Protocol (BGP) ist ein leistungsfähiger Schutz gegen DDoS-Angriffe, der es autoritären Operators ermöglicht, den Netzwerk-Traffic strategisch zu steuern. Durch die Anpassung der BGP-Konfigurationen können Operators den gefährlichen Traffic von den Ziel-Servern weg und zu Standorten leiten, die über die nötigen Kapazitäten verfügen, um ihn zu bewältigen, oder sogar zu einem Sinkhole, das den Angriff absorbiert und neutralisiert. Wir haben diesen Schritt in RFC9199 beschrieben. Diese Fähigkeit, den Traffic dynamisch umzuleiten, schützt die DNS-Infrastruktur und minimiert Service-Ausfälle.

Darüber hinaus kann die Zuweisung langer Time To Live (TTL)-Werten zu Datensätzen einen Schutz darstellen. Der TTL-Wert in DNS-Datensätzen kann DDoS-Angriffen abschwächen, indem er steuert, wie oft DNS-Informationen aktualisiert werden. Ein kürzerer TTL-Wert sorgt für regelmäßigere Aktualisierungen und verringert so das Zeitfenster, in dem Hacker den Traffic auf unzulässige Server umleiten können. Umgekehrt kann nach einem Angriff eine längere TTL eingestellt werden, um unnötige Netzwerklast zu reduzieren. Die richtige Verwaltung der TTL-Werte bietet also einen dynamischen Mechanismus für die Reaktion auf DDoS-Angriffe und die Wiederherstellung nach Angriffen.

Diese Strategien schützen User vor groß angelegten DDoS-Angriffen und bieten eine ähnliche Widerstandsfähigkeit wie die Root-DNS-Server.

Vor DDoS schützen6 Wie können Operators von autoritativen DNS-Servern ihre Services verbessern? Gibt es bestimmte Faktoren, die sie berücksichtigen, oder bewährte Verfahren, die sie anwenden sollten?

Wenn Operators von autoritativen DNS-Servern die Latenzzeit minimieren wollen, wäre der erste Schritt die Messung der Latenz bei ihren Kund:innen, die DNS über TCP Traffic nutzen. Mit dieser Methode können Kund:innen mit schlechter Leistung identifiziert werden. Damit ergibt sich die Möglichkeit, die Leistung zu optimieren. Außerdem ist dieser Ansatz kostengünstig und einfach zu implementieren. Was die Ausfallsicherheit betrifft, so sprechen wir von Replikation. Anycast ist eine Option für große Betreiber, aber sie ist mit Kosten verbunden.

Was ist ein autoritativer DNS-Server-Operator?

Ein Operator eines autoritativen DNS-Servers verwaltet die Server, die autoritative Informationen über Domains innerhalb einer bestimmten Zone enthalten. Diese Operator sind für die genaue DNS Name Resolution von Domains verantwortlich. Als maßgebliche Quelle für Informationen zu Domains sorgen die autoritativen DNS-Server dafür, dass Kund:innen beim Zugriff auf Websites die richtigen IP-Adressen erhalten, was die Navigation im Internet erleichtert.

Die wichtigsten Faktoren zur Verbesserung autoritativer DNS-Server Operators

- Verringerung der Latenzzeit: Implementierung von Maßnahmen wie GeoDNS, Edge DNS-Servern oder CDNs zur Verbesserung der Antwortzeiten.

- Ausfallsicherheit: Aufbau von Redundanzen, z. B. durch den Einsatz mehrerer Server oder IP Anycast, zum Schutz vor potenziellen Ausfällen oder Angriffen.

- Sicherheit: Implementierung von DNSSEC und bessere Techniken zum Schutz vor DDoS-Angriffen, um die Sicherheit der DNS-Informationen zu gewährleisten.

- Skalierbarkeit: Entwicklung von Systemen, um Wachstum und höheren Traffic ohne Leistungsverlust zu managen.

- Überwachung und Analyse: Überwachung von Serverleistung, Latenz und Traffic Patterns; Analyse von Protokollen auf Anomalien oder Probleme.

- Verwaltung von DNS-Einträgen: Sicherstellen, dass DNS-Einträge aktualisiert und korrekt sind; Entfernen veralteter Einträge.

- Backup und Wiederherstellung: Regelmäßige Sicherung der Serverdaten und Durchführung von Backups.

- Optimieren: Regelmäßige Bewertung und Aktualisierung von Systemen, Software und Technologien für optimale Leistung.

7 Welchen Einfluss hat die zunehmende Verbreitung und Nutzung von Cloud Computing und Microservices auf die DNS-Forschung und -Infrastruktur? Welche Herausforderungen bringen derartige Trends mit sich?

Die Dominanz weniger Key Players, insbesondere großer Tech-Unternehmen aus den USA, hat zu einer erheblichen Konzentration des Traffics geführt. Diese Verschiebung hat aber interessanterweise unerwartete Vorteile mit sich gebracht. Als Google beispielsweise die Minimierung von Abfragen auf seinem öffentlichen DNS aktivierte, wirkte sich dies sofort auf Millionen von Usern aus.

Der Betrieb von Servern in der Cloud kann DNS-Operators erhebliche Erleichterung verschaffen, da sie neue Instanzen bereitstellen können, wenn der Traffic zunimmt. Dennoch sollten wir die weisen Worte von Bruce Schneier beherzigen, der uns daran erinnert, dass die Cloud im Grunde „der Computer eines anderen“ ist.

Auch die Forschung wird dieser Tendenz folgen müssen; die Leistung großer DNS-Provider wird immer wichtiger, sofern der Trend anhält.

8 Wie entwickelt sich das DNS Ihrer Meinung nach in den nächsten 5-10 Jahren?

Ausgehend von Trends aus der Vergangenheit können wir mit Sicherheit behaupten, dass sich das DNS weiterentwickeln wird. Wie es in den letzten 26 Jahren auch der Fall war.

Ich rechne mit einem verstärkten Einsatz von künstlicher Intelligenz (KI) und maschinellem Lernen (ML) im DNS. Sowohl KI als auch ML haben das Potenzial, die Sicherheit des DNS zu verbessern, indem sie gefährlichen Traffic effizient identifizieren und blockieren. Sie könnten auch die DNS-Leistung optimieren, indem sie das Verhalten der User vorhersehbar analysieren und die DNS-Antworten entsprechend anpassen. Sollen wir zum Beispiel einen neuen Server am Anycast-Standort X einrichten, wenn der Traffic zunimmt?

Da die Kosten für Datenverarbeitung und Speicherung weiter sinken, wird die Implementierung von ML als Methode zur Verbesserung des Betriebs und der Sicherheit immer kostengünstiger werden.

Außerdem wird die DNS Community jetzt und in Zukunft proaktiv Standards zur Wahrung der Privatsphäre einsetzen, um die Daten der User zu schützen.