Domain Shadowing | Vorbeugen, bekämpfen, schützen

Warnung: Domain Shadowing ist eine aufsteigende Bedrohung. Die Umsetzung aller Best Practices zur Vorbeugung von Angriffen und zur Sicherung Ihrer Domains ist deshalb zwingend erforderlich.

Published by

Simone Catania

Date

Domain Shadowing verbreitet sich immer mehr und sollte nicht unterschätzt werden. Bei einem Webscan, der zwischen April und Juni 2022 durchgeführt wurde, entdeckten auf Cyberthreats spezialisierte Analyst:innen von Unit 42 bei Palo Alto Networks 12.197 Fälle von Domain Shadowing. Damit ist das Phänomen weiter verbreitet als zunächst angenommen. Domains werden schon seit einiger Zeit für kriminelle Online-Aktivitäten ausgenutzt. Früher haben Hacker hauptsächlich neue Domains angelegt. Seit die aktuellen Systeme jedoch die Registrierung schädlicher Domains verhindern können, suchen Hacker nach neuen Wegen für ihre kriminellen Aktivitäten. Eine davon ist Domain Shadowing: Dabei übernehmen sie die Kontrolle über legitime Domains und erstellen dazu kriminelle Subdomains. Diese Taktik stellt eine Herausforderung für Gegenmaßnahmen dar, da Subdomains normalerweise die Autorität der Hauptdomain genießen. Wie also können Sie Ihre Domain vor Domain Shadowing schützen?

Wir erklären Domain Shadowing ausführlich, welche Auswirkungen es auf Unternehmen und Organisationen hat und wie Sie die Angriffe effektiv verhindern und aufdecken können.

Erfolgreiches Business = sichere Domains

Sichere Domains sind für den Erfolg Ihres Unternehmens auf dem heutigen wettbewerbsorientierten Markt von entscheidender Bedeutung. Eine sichere Online-Präsenz trägt dazu bei, das Vertrauen der Kund:innen zu gewinnen, sensible Informationen zu schützen und einen reibungslosen Betrieb zu gewährleisten. Vorfälle im Zusammenhang mit Domains und DNS-Servern können zu Datenschutzverletzungen, Service-Unterbrechungen und zur Rufschädigung Ihres Unternehmens führen. Um diesen Bedrohungen entgegenzuwirken, muss Ihr Unternehmen der DNS-Sicherheit Priorität einräumen und sich über aufkommende Risiken, einschließlich Domain Shadowing, informieren sowie Maßnahmen zum Schutz der Domains ergreifen.

Ein erfolgreiches Unternehmen erkennt, wie wichtig der Schutz einer Domains ist, um eine starke Online-Präsenz aufrechtzuerhalten.

Was ist Domain Shadowing?

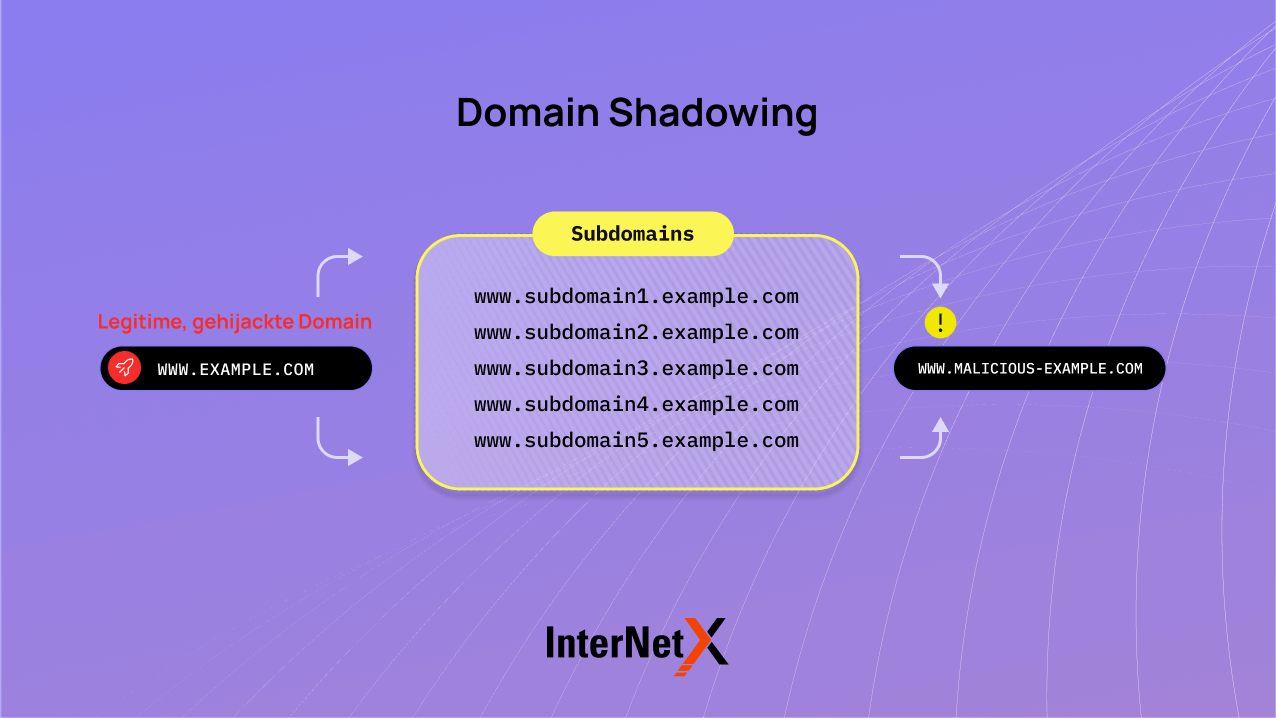

Domain Shadowing ist eine Technik, die Cyberkriminelle einsetzen, um heimlich Subdomains unter einer legitimen Domain zu erstellen und zu kontrollieren. Ohne das Wissen oder der Zustimmung des/der Besitzer:in. Diese Taktik ist für DNS-Expert:innen und Markenmanager:innen zu einem regelrechten Problem geworden.

Indem sich Hacker unbefugten Zugang zu DNS-Einstellungen oder den Konten für die Registrierung der Domain verschaffen, oft über Phishing oder Login-Daten, können sie ein Netzwerk von Subdomains erstellen. Auf diese Weise können sie herkömmliche Sicherheitsvorkehrungen umgehen, Prozesse zur Aufhebung von Domains behindern und es Sicherheitsbeauftragten erschweren, ihre Infrastruktur zu tracken.

Hacker können die Shadow-Domains für schädliche Zwecke wie das Betreiben von Phishing-Websites, die Verbreitung von Malware oder die Verwaltung von Command and Control Infrastruktur-Botnetzen nutzen. Ein Hauptziel ist es, nicht entdeckt zu werden und die Lebensdauer der Subdomains zu verlängern und damit das Vertrauen und Ansehen der kompromittierten Domain auszunutzen.

User erkennen möglicherweise nicht, dass sie sich auf einer gefakten Website befinden, da die URL-Leiste die Hauptdomain als zuverlässig einstuft.

Die Geschichte von Domain Shadowing

Laut einer Analyse der Cisco Talos Intelligence Group gehen die ersten Hinweise auf Domain Shadowing auf den September 2011 zurück. Es handelte sich um eine Gruppe verwandter Domains und vieler Subdomains, die mit zufälligen Zeichenfolgen erstellt wurden und weniger als einen Tag aktiv waren.

Bis Mitte 2014 wurde eine sporadische Nutzung von Subdomains beobachtet. Im Mai 2014 wurde eine massive Kampagne für Browser-Sperren entdeckt, die Subdomains der Polizei sowie des Polizeinotrufs umfasste, die auf kompromittierte Systeme weiterleiteten und Zahlungsdaten lieferten. Danach beobachtete Talos immer mehr Domains, die mit verschiedenen Domain-Accountsverknüpft waren und kriminell genutzt wurden. Die erste groß angelegte Attacke konzentrierte sich auf das Angler Exploit Kit. Ein Toolkit, das Schwachstellen in verschiedenen Softwareanwendungen ausnutzt und es Cyberkriminellen ermöglicht, Malware zu verbreiten und unbefugt Zugang zu den betroffenen Systemen zu verschaffen. Seitdem haben Umfang und Menge von Domain Shadowing erheblich zugenommen. Seit Dezember 2014 hat sich die Technik zu einer zunehmend realen und globalen Bedrohung entwickelt. Die Digitalisierung hat dieses Problem noch weiter verschärft.

Reale Szenarien und Bedrohungen von Domain Shadowing

2017 entfernte eine Task Force aus IT-Sicherheitsunternehmen und Registrars Zehntausende von nicht autorisierten Subdomains, die mit dem RIG Exploit Kit, einem weiteren Tool für Cyberkriminalität, verbunden waren. Nachdem sich Hacker Zugang zu verschiedenen Konten verschafft hatten, erstellten sie Subdomains, auf denen das Exploit-Kit gehostet wurde, was die kriminellen Aktionen der Angreifer:innen alverstärkte.

2022 übernahmen Hacker für mehrere Monate eine Subdomain von Wired.com und ersetzten den Inhalt der Website durch eine Werbung für ein Online-Casino. Vermutlich wurden dabei die DNS-Einträge gehijackt und die Subdomains für kriminelle Zwecke gehostet – ohne dabei die legitimen DNS-Einträge zu ändern. Die Subdomain wirkte authentisch und wurde aufgrund der Glaubwürdigkeit und der hohen Autorität der Domain von Wired.com auch bei Suchanfragen gut platziert.

Warum ist Domain Shadowing so schwer zu erkennen?

Domain Shadowing stellt für Cybersicherheitsexpert:innen eine große Herausforderung dar, da die Attacken schwer zu entdecken sind. Dafür gibt es einige Gründe:

- Hacker benötigen keinen Zugang zum Webserver, um einen Domain Shadowing-Angriff zu starten.

- Die kriminellen Subdomains werden auf einem anderen Server gehostet und sind zum Teil unauffindbar.

- Die Verwendung „echter“ Domains erschwert es den Sicherheitssystemen, verdächtige Aktivitäten zu erkennen und einzustufen, da sie sich oft nahtlos in den normalen Webverkehr einfügen.

- Hacker setzen häufig automatisierte Tools ein, um eine große Anzahl an Subdomains zu generieren und können so ihre kriminellen Aktivitäten besser verschleiern.

- Durch die schnelle Erstellung und Löschung der Subdomains werden Cyberkriminelle nicht leicht entdeckt. Sie wechseln schnell zu neuen Subdomains, sobald die vorherigen identifiziert oder auf die schwarze Liste gesetzt werden.

- Hacker verwenden Domain Shadowing häufig in Verbindung mit kompromittierten Zugangsdaten, die sie auf verschiedene Weise erlangen, z. B. durch Phishing, Credential Stuffing oder Social Engineering-Attacken.

Dieser ständige Wechsel der Subdomains kombiniert mit dem Missbrauch legitimer Domains erschwert die Erkennung und Abwehr von Domain Shadowing erheblich. Und die Tatsache, dass Hacker innerhalb eines autorisierten Kontos agieren, macht es noch schwieriger, sie zu erkennen. Um die Bedrohung durch Domain Shadowing wirksam zu bekämpfen, müssen Unternehmen daher mehrere Ansätze verfolgen. So sollten Domain-Registrierungen überwacht, die Benutzer sensibilisiert und fortschrittliche Lösungen zur Erkennung von Angriffen eingesetzt werden.

Die Threats durch Domain Shadowing

Domain Shadowing bringt erhebliche Risiken für die Cybersicherheit mit sich. Denn das Vertrauen von Usern, dass sie in Sicherheitssysteme und legitime Domains setzen, wird ausgenutzt. Hacker können die Sicherheitsmaßnahmen umgehen und User dazu verleiten, mit kriminellen Inhalten zu interagieren. Und die Verwendung mehrerer Subdomains erschwert die Erkennung und Blockierung schädlicher Angriffe, da sich die Hacker in den legitimen Datenverkehr einmischen. Auf diese Weise können sie eine kontinuierliche Präsenz in ihren Netzwerken aufrechterhalten, was die Erkennung und Eliminierung von Bedrohungen erschwert. Domain Shadowing wird am häufigsten dazu verwendet, Phishing-Websites zu hosten, Malware zu verbreiten oder andere Cyberthreats zu starten – versteckt unter legitimen Domains. Dies kann auch schwerwiegende Folgen für den Domain-Inhaber und die Brand haben – darunter Rufschädigung, Vertrauensverlust bei den Kund:innen und potenzielle rechtliche Konsequenzen.

Die Folgen von Domain Shadowing Threats für…

- DNS-Expert:innen: Schwierige Verfolgung und Entschärfung krimineller Aktivitäten, erhöhte Arbeitsbelastung und potenzielle Schäden an der DNS-Infrastruktur

- Website-Besitzer:innen: Verlust von Website Traffic, Rufschädigung, mögliche Datenschutzverletzungen und finanzielle Verluste aufgrund krimineller Aktivitäten

- Brand-Manager:innen: Negative Auswirkungen auf das Marken-Image, Vertrauensverlust bei den Kund:innen, mögliche rechtliche Folgen und erhöhter Aufwand für die Überwachung und den Schutz von Brand Assets

Wie Domain Shadowing das DNS ausnutzt

Domain Shadowing steht in enger Verbindung mit anderen DNS-basierten Angriffen wie DNS-Hijacking und Cache Poisoning – ist jedoch einzigartig, da die Technik das Vertrauen der User in die primäre Domain ausnutzt. Dadurch sind die Threats schwieriger zu erkennen und zu entschärfen. Hacker verwenden verschiedene Methoden innerhalb des Domain Shadowing:

- Phishing und Social Engineering: Hacker können Phishing-E-Mails oder andere Social-Engineering-Taktiken verwenden, um an Anmeldedaten von Domain-Inhaber:innen zu gelangen.

- Ausnutzung von Schwachstellen: Schwachstellen in Content-Management-Systemen (CMS) oder Web-Anwendungen können ausgenutzt werden, um unbefugten Zugriff auf DNS-Einstellungen zu erhalten.

- Brute Force: Hacker können automatisierte Tools verwenden und so mehrere Login-Kombinationen versuchen, um damit Zugang zu Konten von Domain-Registrars zu erhalten.

Die Techniken hinter Domain Shadowing

Verschiedene Techniken, die beim Domain Shadowing eingesetzt werden, ermöglichen es Hackern, Schwachstellen in der DNS-Infrastruktur auszunutzen und eine heimliche Präsenz innerhalb einer kompromittierten Domain aufrechtzuerhalten. Diese Techniken umfassen unter anderem:

1. Phishing und Diebstahl von Login-Daten

Hacker verwenden häufig Phishing-E-Mails oder andere Social-Engineering-Techniken, um Login-Daten von Domain-Administrator:innen zu bekommen. Sobald der/die Angreifer:in Zugriff auf die Domain hat, kann er Subdomains innerhalb der kompromittierten Domain erstellen und verwalten.

2. Automatisierte Erstellung von Subdomains

Hacker können mithilfe von automatisierten Skripten oder Tools mehrere Subdomains unter der kompromittierten Domain erstellen. Was den Sicherheitssystemen die Identifikation der kriminellen Subdomains erschwert, da sie unter der legitimen Domain-Infrastruktur versteckt sind.

3. Domain Generation Algorithms (DGAs)

In einigen Fällen können Hacker DGAs verwenden, um mehrere scheinbar zufällige Subdomains zu generieren. Diese Algorithmen machen es den Sicherheitssystemen schwerer, kriminelle Subdomains zu identifizieren, da sie scheinbar nichts mit der kompromittierten Domain zu tun haben.

4. DNS-Manipulation

Über den Registrar der Domain oder Schwachstellen in der DNS-Infrastruktur können Hacker DNS Records manipulieren. So können sie den Datenverkehr auf ihre Server umleiten und kriminelle Subdomains erstellen.

5. Einschleusen von Malware

Über Plug-ins oder Themes können Cyberkriminelle Malware in eine legitime Website einschleusen. Dadurch werden den Hackern virtuelle Türen geöffnet, über die sie auf Informationen zugreifen. Damit können sie anschließend DNS-Einstellungen manipulieren und kriminelle Subdomains erstellen.

Domain Shadowing ermöglicht es Cyberkriminellen, böswillige Inhalte zu hosten und zu verbreiten. Während sie sich hinter der ausgewählten Domain verstecken und festsetzen.

Fast Flux vs. Domain Shadowing

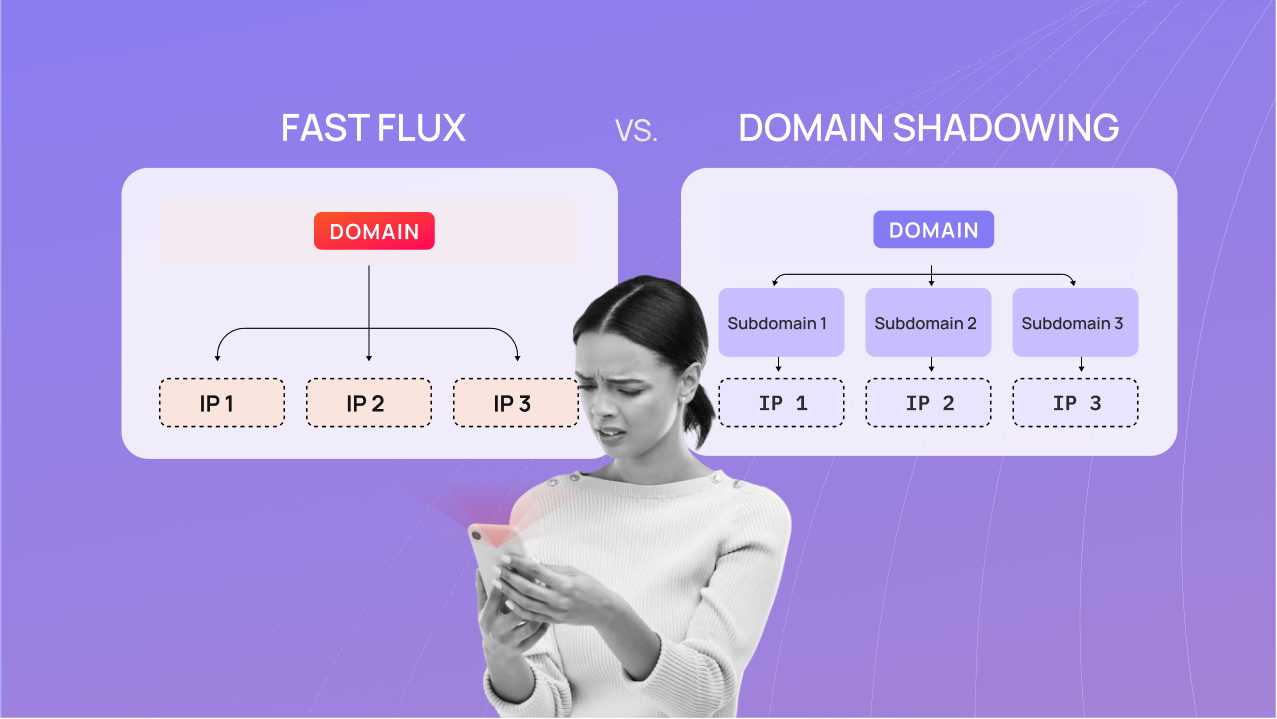

Fast Flux wird oft mit Domain Shadowing verglichen, da die beiden Techniken sehr ähnlich sind. Beide umgehen Erkennungs- und Blockierungstechniken, indem sie die mit den Domains verbundenen IP-Adressen ändern. Sie unterscheiden sich jedoch erheblich in Bezug auf die Implementierung und Manipulation von DNS-Einträgen.

Fast Flux ändert die mit einer Domain verbundene IP-Adresse. Dabei wird eine einzelne Domain oder ein DNS-Eintrag schnell auf eine umfangreiche Liste von IP-Adressen umgestellt. Dadurch ist es für Sicherheitssysteme schwierig, den wechselnden IPs hinterher zu kommen.

Im Gegensatz dazu werden beim Domain Shadowing nicht die IP-Adressen geändert, sondern es werden mehrere Subdomains unter einer legitimen Domain erstellt. Das macht es für Sicherheitssysteme schwierig, kriminelle Aktivitäten zu erkennen und zu blockieren.

Fast Flux vs. Domain Shadowing: Die wichtigsten Unterschiede

Fast Flux

- rotiert einzelne Domains oder einen DNS-Eintrag zu einer umfangreichen Liste von IP-Adressen

- verbirgt den tatsächlichen Standort von kriminellen Servern

- erhält die Verfügbarkeit von kriminellen Servern aufrecht

Domain Shadowing

- rotiert Subdomains, die mit einer einzelnen Domain verbunden sind

- Subdomains können auf eine einzelne IP-Adresse oder eine kleine Gruppe von IP-Adressen verweisen

- wird oft bei Phishing und Malware verwendet, um die Security zu umgehen

Strategien zur Erkennung und Entschärfung von Domain Shadowing

Das Aufspüren von Domain Shadowing kann definitiv eine Herausforderung sein. Es gibt jedoch bewährte Verfahren und Techniken, die Domain-Inhaber:innen und -Administrator:innen helfen, potenzielle Fälle von Domain Shadowing zu erkennen.

Um Domain Shadowing effektiv zu erkennen und zu verhindern, sollten Unternehmen folgende Strategien anwenden:

1Überwachung von DNS-Einträgen und Datenverkehr

Die Überwachung von DNS-Einträgen und dem Datenverkehr kann helfen, ungewöhnliche Änderungen oder verdächtige Subdomains zu erkennen. Tools wie DNSQuerySniffer und DNSViz können hier hilfreich sein.

2Services für die Domain Reputation

Mit Hilfe von Diensten wie Google Safe Browsing und VirusTotal lässt sich feststellen, ob eine Domain oder Subdomain für kriminelle Inhalte gekennzeichnet ist, was auf Domain Shadowing hinweisen könnte.

3Gute Passwort-Hygiene

Achten Sie auf eine gute Passwort-Hygiene, indem Sie sichere, eindeutige Passwörter für jedes Konto verwenden und diese regelmäßig aktualisieren. Ziehen Sie die Verwendung eines Passwort-Managers in Betracht, um komplexe Passwörter zu erstellen und sicher zu speichern.

4Starke Authentifizierung und Login-Überwachung

Aktivieren Sie, wenn möglich, immer eine Multi-Faktor-Authentifizierung (MFA), um eine zusätzliche Sicherheitsebene zu schaffen, wie zum Beispiel bei unserem DomainSafe. Dabei müssen User zwei oder mehr Identifikationsmerkmale angeben, z. B. ein Passwort und einen Verifizierungscode, der an ein mobiles Gerät gesendet wird.

5Beschränken Sie den Zugang nur auf Administrator:innen

Begrenzen Sie die Anzahl der User mit administrativen Rechten, um die Chancen auf einen unbefugten Zugriff zu verringern. Stellen Sie sicher, dass nur diejenigen, die administrativen Zugriff benötigen, diesen erhalten. Zudem sollten sie diese Berechtigungen regelmäßig überprüfen und aktualisieren.

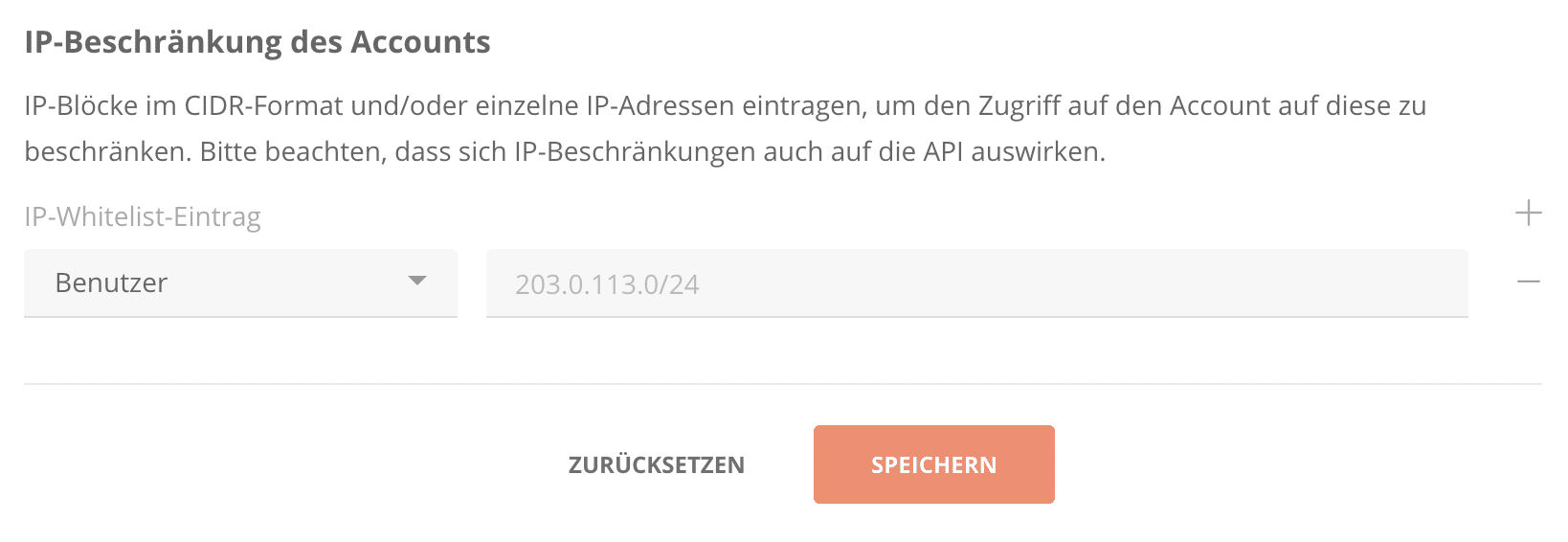

6IP-Beschränkungen

Stellen Sie sicher, dass nur von Kund:innen definierte IP-Adressen auf Ihre Web-Interfaces und APIs zugreifen können. In AutoDNS ist es möglich, eine zusätzliche Sicherheitsebene hinzuzufügen, indem Sie den Zugriff auf autorisierte User beschränken.

7DNS-Einstellungen überwachen

Überprüfen und überwachen Sie die DNS-Einstellungen kontinuierlich und proaktiv auf unbefugte Änderungen, verdächtige Subdomains oder potenzielle Sicherheitslücken, um die Integrität Ihrer Domain zu gewährleisten.

8User aufklären

Regelmäßige Schulungen und Sensibilisierungen helfen Usern, sich über DNS-Sicherheit, die neuesten Sicherheitsbedrohungen, Phishing und bewährte Verfahren für die Online-Sicherheit weiterzubilden. Bestärken Sie User, verdächtige E-Mails oder Aktivitäten an das IT-Team zu melden.

9Login-Monitoring

Implementieren Sie ein aktives Login-Monitoring, um Brute Force-Angriffe zu verhindern und Konten oder IPs mit zu vielen Fehlanmeldungen zu sperren. Benachrichtigen Sie Kund:innen über verdächtige Anmeldungen von neuen Geräten oder unbekannten Standorten, um die Sicherheit zu erhöhen.

10Verwendung von DNS-Sicherheitstools

Implementieren Sie DNS-Sicherheitstools wie DNSSEC (Domain Name System Security Extensions) zum Schutz vor DNS-Spoofing und Cache-Poisoning. DNSSEC fügt eine zusätzliche Sicherheitsebene hinzu, indem DNS-Daten digital signiert werden, um ihre Authentizität zu gewährleisten. DNSSEC allein kann jedoch die kriminelle Erstellung von Subdomains nicht verhindern.

11Anwenden des Registry Lock

Aktivieren Sie den Registry Lock für Ihre Domains, um unbefugte Änderungen wie Domain-Übertragungen oder DNS-Änderungen zu verhindern. Der Registrar muss diese zusätzliche Sicherheitsmaßnahme manuell überprüfen, bevor er Änderungen vornimmt. Dieses Tool schützt nicht direkt vor Domain Shadowing, erhöht aber in Kombination mit anderen Best Practices die Sicherheit der Domain.

12Halten Sie DNS-Server und Hardware auf dem neuesten Stand

Aktualisieren und patchen Sie regelmäßig die DNS-Server-Software und -Hardware, um den bestmöglichen Schutz vor bekannten Sicherheitslücken zu gewährleisten. Verfolgen Sie Sicherheitshinweise und wenden Sie umgehend Security Patches an, um das Risiko einer Ausbeutung durch Hacker zu minimieren.

Ein Call to Action, um Ihre Domains zu schützen

Angesichts der Bedrohungen durch Domain Shadowing ist es für Domain-Expert:innen und Brand-Manager:innen wichtig, die potenziellen Risiken zu erkennen. Domain Shadowing nutzt genau die Schwachstellen in der Internet- und DNS-Infrastruktur aus, die von Entwickler:innen ursprünglich nicht als unsicher eingestuft wurden. Hacker machen sich das Vertrauen und die Glaubwürdigkeit zunutze, das andere aufgebaut haben, und setzen deren Markennamen, SEO-Ranking und Infrastruktur ein, um User zu täuschen. Obwohl das DNS stetig verändert und aktualisiert wird, weist es immer noch gewisse Schwachstellen auf, vor denen selbst etablierte Unternehmen nicht geschützt sind. Daher müssen Domain-Expert:innen und Brand- Manager:innen ihre Online Assets mithilfe von zuverlässigen Sicherheitsmaßnahmen schützen, um so die sich ständig weiterentwickelnden Bedrohungen durch Domain Shadowing und andere Cyberattacken zu bekämpfen.