DNS-Records | Behind Domains

Erweitern Sie Ihr Wissen mit unserem fortgeschrittenen Leitfaden über DNS-Records. Wir bieten eine umfassende Ressource für alle DNS-Experts, die die DNS-Landscape aktiv mitgestalten und immer up-to-date bleiben möchten.

Published by

Simone Catania

Date

Das DNS ist das Telefonbuch des Internets, das userfreundlich Domain-Namen in IP-Adressen umwandelt und für uns lesbar macht. So können User auf Websites zugreifen, ohne komplexe numerische Adressen anzuwenden. Diese Systemfunktion basiert auf DNS-Records, die entscheidend sind für das Routing von Traffic.

Records fungieren als Wegweiser, die den Traffic zu den richtigen Zielen leiten. Das Verständnis der verschiedenen Arten von DNS-Records, ihrer spezifischen Funktionen und ihrer Bedeutung ist nicht nur eine Frage des technischen Interesses, sondern eine Notwendigkeit für eine effektive Domainverwaltung und sichere Internetkommunikation.

In diesem Leitfaden wiederholen Sie nicht nur die Grundlagen, sondern lernen auch die komplexen Details und die wichtige Rolle der DNS-Records kennen, die das DNS-Management und die DNS-Architektur unterstützen.

Was sind DNS-Records?

DNS-Records, auch bekannt als Resource-Records (RRs), sind strukturierte Datensätze im Domain Name System (DNS), die Domain-Namen IP-Adressen zuordnen und verschiedene Arten von Services und Konfigurationen für eine Domain definieren.

Die verschiedenen Datensätze dienen unterschiedlichen Funktionen innerhalb des DNS und ermöglichen dem Internet die Umwandlung von Domain-Namen in IP-Adressen, die Verwaltung von Domain-Aliasing, die Weiterleitung von E-Mails und vieles mehr. Der Umfang dieser Einträge ist unterschiedlich und reicht von der Weiterleitung des Web-Verkehrs an bestimmte Server bis hin zur Angabe der für den E-Mail-Austausch zuständigen Server für eine Domain.

Dank der Vielseitigkeit der DNS-Datensätze können Administratoren genau steuern, wie die Präsenz ihrer Domain im Internet verwaltet wird, und so den effizienten Betrieb und die Konnektivität der verschiedenen mit ihrer Domain verbundenen Dienste sicherstellen.

DNS-Records und Resource-Records werden im Zusammenhang mit dem Domain Name System (DNS) oft als Synonym verwendet, haben aber eine doch unterschiedliche Bedeutung: „DNS-Records“ ist ein allgemeinerer Begriff, der umgangssprachlich für alle Arten von Daten verwendet wird, die mit einer Domain im DNS verbunden sind. „Resource-Records“ ist ein spezifischer Begriff, der in den offiziellen DNS-Spezifikationen (z. B. RFC 1035) definiert ist. Wenn es um die technischen Aspekte der DNS-Konfiguration oder das Protokoll selbst geht, ist „Resource-Record“ der genauere Begriff.

Alle Resource-Records sind DNS-Datensätze, aber der Begriff „DNS-Records“ wird in der Regel in einem weiteren Sinne verwendet und umfasst manchmal sowohl Resource-Datensätze, als auch Datensätze des DNS. Resource-Records beziehen sich auf die einzelnen Datensätze, die einer bestimmten Struktur innerhalb des DNS entsprechen. Wenn Sie die DNS-Einstellungen einer Domain konfigurieren, erstellen, löschen oder ändern, ändern Sie die Resource-Records in einer DNS-Zonendatei.

Die Rolle von DNS-Records bei der Auflösung von Domains

DNS-Records spielen eine entscheidende Rolle bei der Auflösung von Domain-Namen. Wenn ein User einen Domain-Namen in seinen Browser eingibt, initiiert der Browser eine DNS-Abfrage, um die spezifische IP-Adresse abzurufen, die mit dieser Domain verbunden ist. Der Suchvorgang beginnt mit einer Anfrage an einen rekursiven DNS-Server, der dann einen Root-Name-Server kontaktiert. Der Root-Server leitet den rekursiven Server an einen Top-Level-Domain (TLD)-Server (z. B. einen für .com oder .de) weiter, der wiederum die Adresse des autoritativen Nameservers für die angefragte Domain liefert.

Sobald der rekursive Server den autoritativen Nameserver der Domain kontaktiert, ruft er die DNS-Datensätze ab, die mit dieser Domain verbunden sind. Diese Datensatz-Einträge enthalten verschiedene Arten von Daten, die für die Auflösung einer Domain wichtig sind. Die DNS-Datensätze werden an den rekursiven DNS-Server zurückgeschickt, der die Informationen in den Zwischenspeicher einspeichert und an den Browser seines Users zurücksendet, so dass dieser eine Verbindung zu dem mit der IP-Adresse verbundenen Webserver herstellen und den Inhalt der Website abrufen kann.

Durch diesen Prozess erleichtern DNS-Records das reibungslose Funktionieren des Internets, indem sie sicherstellen, dass User auf die gewünschte Webseite geleitet werden, was sie für den Zugriff auf Websites, das Versenden von E-Mails und vieles mehr unerlässlich macht.

Die Struktur eines DNS-Records

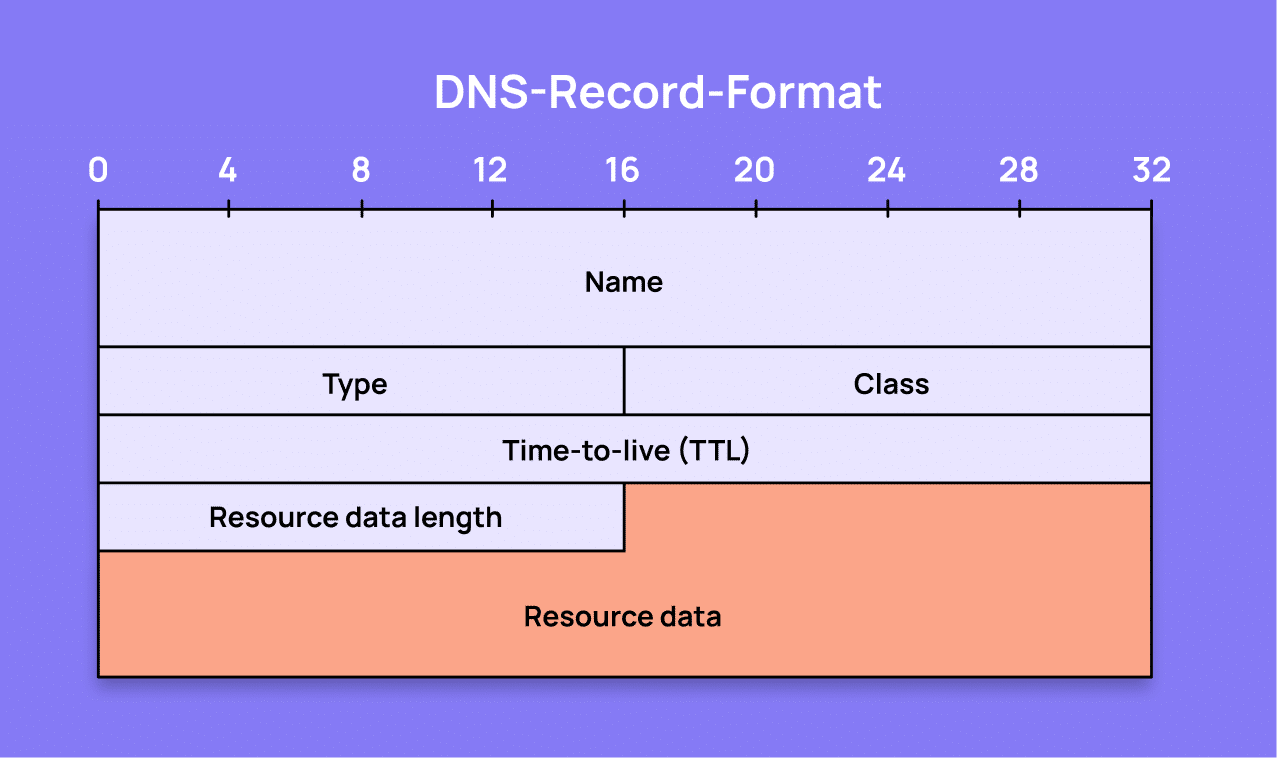

Ein DNS-Datensatz besteht aus mehreren obligatorischen und optionalen Feldern, die festlegen, wie ein Domain-Name in eine IP-Adresse oder andere Informationen übersetzt wird.

Wie in RFC 1035 definiert, sind die Hauptbestandteile eines DNS-Records (Resource-Records) folgende:

- Name: Gibt den Domain-Namen an, für den der Datensatz gilt.

- Typ: Gibt den Typ des Datensatzes an (z. B. A, AAAA, MX, CNAME, NS, PTR, TXT usw.) und definiert das Format des Datenfeldes und dessen Verwendungszweck.

- Klasse: Gibt die Klasse des Netzes an. Internet (als IN bezeichnet) ist die am häufigsten verwendete Klasse.

- TTL (Time to Live): Die Zeitspanne, üblicherweise in Sekunden, die ein Datensatz in einem Cache gespeichert bleibt, bevor er gelöscht oder aktualisiert werden muss.

- RDLENGTH (Resource Data Length): Die Länge des RDATA-Feldes. Optional für einige Datensatztypen.

- RDATA (Resource Data): Die Daten des Resource-Datensatzes, deren Format und Interpretation vom Typ und der Klasse des Datensatzes abhängen. Bei einem A-Eintrag enthält das RDATA-Feld beispielsweise eine IPv4-Adresse, während es bei einem MX-Eintrag einen Präferenzwert und den Domain-Namen des Mailservers enthält.

Die wichtigsten DNS Record Types, die Domainexpert:innen kennen müssen

Domainexpert:innen kennen die große Bandbreite an DNS Record Types, von denen jeder bestimmte Funktionen der Internet-Infrastruktur erfüllen soll. Diese Vielfalt spiegelt die facettenreiche Natur der modernen digitalen Kommunikation wider, die unterschiedliche DNS-Einträge für verschiedene Aufgaben erfordert.

Zu den wichtigsten DNS-Einträgen gehören:

- A/AAAA-Einträge (Address Records) bilden die Grundlage des DNS. Sie verknüpfen Domain-Namen mit den entsprechenden IP-Adressen, wobei IPv4 bzw. IPv6 verwendet wird, und erleichtern so den entscheidenden ersten Schritt beim Zugriff auf Websites.

- MX Record (Mail Exchange Record) ist für die Weiterleitung von E-Mails entscheidend. Er leitet den E-Mail-Verkehr einer Domain zu den richtigen E-Mail-Servern und sorgt dafür, dass die Kommunikation zuverlässig ihr Ziel erreicht.

- CNAME Record (Canonical Name Record) wird verwendet, um einen Domain-Namen in einen anderen umzuwandeln, Subdomains zu verwalten und mehrere DNS-Anfragen an eine einzige IP-Adresse umzuleiten, was die Verwaltung von Domains vereinfacht.

- TXT Record (Text Record) ist vielseitig einsetzbar und wird für verschiedene Zwecke verwendet, von der Überprüfung des Besitzes einer Domain und der Verteilung von SPF-Daten bis hin zur Verhinderung von E-Mail-Spoofing auf andere Server-Anweisungen – für Domain-Sicherheitsprotokolle unverzichtbar.

- NS-Record (Name Server Record) delegiert eine Domain oder Subdomain an eine bestimmte Gruppe von DNS-Servern und bestimmt so die autoritativen Server, die für die Beantwortung von DNS-Anfragen für diese Domain zuständig sind. Für die Verwaltung von Domain-Zonen ist er von grundlegender Bedeutung.

- SRV Record (Service Record) identifiziert den Standort von Diensten innerhalb einer Domain, wie Microsoft Office 365, SIP-Protokolle usw. Er gibt den Hostnamen und die Portnummer jedes Dienstes an und verbessert so die Konfiguration und Erkennung von Diensten in der Domain.

- CAA-Record (Certification Authority Authorization Record) ist ein sicherheitsorientierter DNS-Eintrag. Mit ihm können Domaininhaber angeben, welche Zertifizierungsstellen (CAs) Zertifikate für ihre Domain ausstellen dürfen. Ein CAA-Record verringert das Risiko einer nicht autorisierten Zertifikatsausstellung und fügt eine wesentliche Sicherheitsebene zu den Domainüberprüfungsprozessen hinzu.

- ALIAS-Record funktioniert ähnlich wie ein CNAME, kann aber im Gegensatz zu CNAME-Einträge auf Root-Domain-Ebene verwendet werden. Ein ALIAS-Record ermöglicht das Aliasing von Domain-Namen an der Apex-Domain, so dass Sie Ihre Root-Domain nahtlos auf eine andere Domain oder einen anderen Hostnamen verweisen können. Er ist besonders nützlich für Hosting-Dienste, die einen Domain-Apex-Point ohne die Einschränkungen von CNAME-Einträgen benötigen.

Diese Einträge ermöglichen es DNS-Expert:innen und -Manager:innen, die Navigation, E-Mail-Dienste, Sicherheitsmaßnahmen und Serviceprotokolle der Domain detailliert abzustimmen und unterstreichen damit die ausgefeilte Architektur, die die digitale Welt vernetzt und sicher hält.

| Record-Typ | RFC | Funktion | Beschreibung | Relevante Information |

| A | RFC 1035 | Adress- zuordnung | Ordnet eine Domain einer 32-Bit-IPv4-Adresse zu und erleichtert so die primäre Verbindung zwischen dem Domain-Namen und dem Server, auf dem die Website gehostet wird. | Entscheidend für den grundlegenden DNS-Betrieb; wird für IPv4-Adressen verwendet. |

| AAAA | RFC 3596 | Adress- zuordnung | Ordnet eine Domain einer 128-Bit-IPv6-Adresse zu und ermöglicht so die Verbindung zwischen dem Domain-Namen und dem Server, auf dem die Website in der IPv6-Architektur gehostet wird. | Unerlässlich für den modernen DNS-Betrieb; unterstützt den neueren IPv6-Adressraum, um dem wachsenden Bedarf an mehr Internetadressen gerecht zu werden. |

| MX | RFC 1035 | Mail Exchange | Leitet E-Mails an den/die richtigen E-Mail-Server für eine Domain weiter, wobei die Priorität jedes Servers für den E-Mail-Empfang festgelegt wird. | Die Priorität wird durch eine Präferenznummer angegeben; je niedriger die Nummer, desto höher die Priorität. |

| CNAME | RFC 1034 | Canonical Name | Ermöglicht die Zuordnung mehrerer Domain-Namen zu derselben Server-IP-Adresse ohne zusätzliche A- oder AAAA-Records. | Wird häufig für Subdomains wie „www“ oder „mail“ verwendet. |

| TXT | RFC 1035, RFC 7208 | Text- information | Stellt Textinformationen für externe Quellen bereit, die in der Regel für die Angabe von SPF-Daten (Sender Policy Framework), die Überprüfung von Domain-Inhabern und andere Sicherheitshinweise verwendet werden. | Vielseitiges Protokoll für verschiedene Prüfverfahren. |

| NS | RFC 1035 | Name Server Delegation | Delegiert eine Domain oder Subdomäne an eine bestimmte Gruppe von DNS-Servern und gibt die für eine bestimmte DNS-Zone zuständigen autoritativen Nameserver an. | Unerlässlich für die Verwaltung von DNS-Zonen und die Delegation. |

| SRV | RFC 2782 | Service Locator | Gibt den Standort von Diensten an, einschließlich des Hostnamens und der Portnummer für bestimmte Dienste innerhalb von Domains, wie E-Mail oder VoIP. | Wird für die Erkennung von Diensten und spezifischen Protokollkonfigurationen verwendet. |

Veraltete DNS-Records

Im Laufe der Zeit hat die Entwicklung des Internets und seiner Technologien dazu geführt, dass einige DNS Record Types veraltet sind. Diese Datensätze, die einst integraler Bestandteil verschiedener DNS-Funktionen waren, werden aus verschiedenen Gründen nicht mehr verwendet, u. a. wegen des technologischen Fortschritts, der Entwicklung von sichereren oder effizienteren Alternativen und Änderungen bei Internetprotokollen und -praktiken.

Ein Beispiel dafür ist der A6-Datensatz, der für den Übergang zu IPv6 gedacht war, indem er IPv6-Adressen angab. Er wurde jedoch durch den einfacheren AAAA-Eintrag ersetzt und ist daher nicht mehr nötig. In ähnlicher Weise wurden SIG (Signature)-Datensätze mit der Weiterentwicklung von DNSSEC durch RRSIG-Datensätze ersetzt, die verbesserte Sicherheitsfunktionen für DNS-Daten bieten. Der DNAME-Datensatz ist zwar nicht als veraltet gekennzeichnet, wird aber aufgrund seiner Komplexität und seines Potenzials, DNS-Administratoren zu verwirren, nur noch eingeschränkt verwendet.

Jeder veraltete Record Type stellt einen Schritt in der fortlaufenden Entwicklung der Internet-Infrastruktur dar und spiegelt die technologischen Veränderungen und die Art und Weise, wie wir das Internet nutzen, wider. Mit dem Aufkommen neuer Technologien und der Entwicklung von Standards sind bestimmte DNS Record Types möglicherweise nicht mehr mit den aktuellen Anforderungen kompatibel, was zu ihrer Einstufung als veraltete DNS Record Types führt. Mit dem Aufkommen der ALIAS-Datensätze, die erweiterte Funktionen bieten, könnten beispielsweise die traditionellen CNAME-Einträge auslaufen.

Die Anwendungsbereiche von DNS-Records

DNS-Datensätze erfüllen mehrere wichtige Funktionen mit unterschiedlichen Aufgabenbereichen. Nachstehend finden Sie eine Tabelle, in der verschiedene DNS-Records nach ihrem primären Funktionsumfang kategorisiert sind. Diese Klassifizierung hilft zu verstehen, welche DNS-Datensätze für verschiedene Zwecke wie die Auflösung einer Domain, E-Mail-Bearbeitung, Sicherheit und andere Domain-spezifische Konfigurationen von zentraler Bedeutung sind.

| Kategorie | DNS Record Type | Zweck/Funktion |

| Domain Resolution | A (Address) | Ordnet eine Domain einer IPv4-Adresse zu. |

| AAAA (IPv6 Address) | Ordnet eine Domain einer IPv6-Adresse zu. | |

| CNAME (Canonical Name) | Leitet eine Domain auf eine andere Domain um (Aliasing). | |

| Mail Handling | MX (Mail Exchange) | Leitet E-Mails an einen für den Empfang konfigurierten E-Mail-Server weiter. |

| TXT (Text) | Wird im Allgemeinen für E-Mail-Sicherheitseinstellungen (SPF, DKIM, DMARC) verwendet. | |

| Security | TXT (Text) | Kann auch für die Google-Site-Verifizierung usw. verwendet werden. |

| DNSSEC (DNS Security Extensions) | Fügt eine zusätzliche Sicherheitsebene hinzu, indem Antworten auf DNS-Abfragen überprüft werden. | |

| Service- Konfiguration | SRV (Service Locator) | Identifiziert Dienste wie VOIP, SIP, IM und andere. |

| CAA (Certification Authority Authorization) | Gibt an, welche Zertifizierungsstellen Zertifikate für eine Domain ausstellen können. | |

| Weitere Konfigurationen | PTR (Pointer) | Ordnet eine IP-Adresse einer Domain zu, hauptsächlich für Reverse-DNS-Lookups. |

| NS (Name Server) | Bestimmt die autorisierenden Nameserver für die Domain. | |

| SOA (Start of Authority) | Stellt wichtige Domaininformationen wie E-Mail-Kontakt und Aktualisierungsrate bereit. |

DNSSEC und DNS-Records

Das herkömmliche DNS enthält von Haus aus keine Sicherheitsfunktionen zum Schutz vor bestimmten Arten von Angriffen, wie z. B. Cache Poisoning oder Spoofing, bei denen ein Angreifer den Datenverkehr auf schädliche Websites umleiten kann. Hier kommt DNSSEC, oder DNS Security Extensions, ins Spiel. DNSSEC fügt den DNS-Such- und -Austauschprozessen eine zusätzliche Sicherheitsebene hinzu, indem DNS-Antworten digital signiert werden können.

Durch die Validierung dieser digitalen Signaturen gewährleistet DNSSEC die Authentizität der DNS-Quelldatensätze und bestätigt, dass sie während der Übertragung nicht manipuliert wurden. Während DNS-Datensätze die für die Internet-Navigation notwendige Zuordnung liefern, bescheinigt DNSSEC, dass diese Zuordnung genau und vertrauenswürdig ist, und erhöht damit die Sicherheit und Zuverlässigkeit des Resolution-Prozesses von Domain-Namen.

Die Implementierung von DNSSEC zur Verbesserung der Sicherheit von DNS-Records führt mehrere spezifische Typen von DNS-Datensätze ein. Die wichtigsten davon sind:

- Der DNSKEY-Record enthält den öffentlichen Schlüssel, der einem privaten Schlüssel entspricht, den der Domain-Inhaber zur digitalen Signatur seiner DNS-Datensätze verwendet.

- Der RRSIG-Record enthält die kryptografische Signatur, die mit dem DNSKEY überprüft werden kann, um die Authentizität der Antwort zu gewährleisten.

- Der DS-Record (Delegation Signer) wird verwendet, um eine Vertrauenskette aufzubauen, indem er den Hash eines DNSKEY-Datensatzes enthält und in der übergeordneten Zone, z. B. bei der TLD-Registry, platziert wird, um für die Integrität des Schlüssels der untergeordneten Zone zu bürgen.

- NSEC- und NSEC3-Records schließlich bieten eine authentifizierte Existenzverweigerung, die sicherstellt, dass ein bestimmter Name in der Zone nicht existiert. NSEC3 verwendet Hash-Funktionen, um die Domain-Namen zu verschleiern, was zusätzliche Sicherheit bietet.

Diese DNS-Datensätze erleichtern das Ziel des DNSSEC-Protokolls, die Auflösung von Domain-Namen zu sichern, indem sie Angriffe wie Data Spoofing und Cache Poisoning verhindern.

Wie managt man DNS-Records?

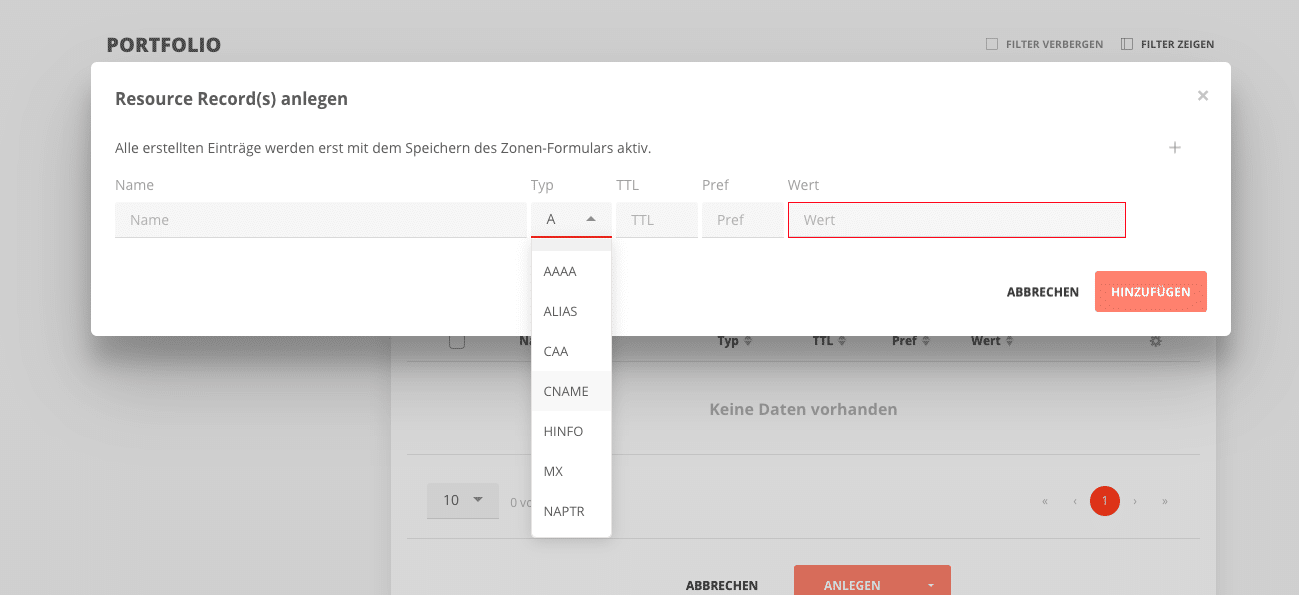

Die Verwaltung von DNS-Datensätze ist ein grundlegender Aspekt bei der Aufrechterhaltung der Präsenz Ihrer Domain im Internet. Über einen Domain-Registrar wie InterNetX kann der Zugriff auf diese Parameter und deren Anpassung durch Tools wie AutoDNS vereinfacht werden.

AutoDNS vereinfacht die Navigation durch die DNS-Einstellungen Ihrer Domain und bietet eine benutzerfreundliche Oberfläche für die Durchführung verschiedener DNS-Verwaltungsaufgaben.

Um DNS-Datensätze hinzuzufügen, zu bearbeiten oder zu entfernen, melden Sie sich bei Ihrem AutoDNS-Konto an und wählen Sie die Domain aus, die Sie ändern möchten. Sie haben dann die Möglichkeit, zum Abschnitt DNS-Einstellungen zu navigieren, wo Sie neue Resource-Datensätze hinzufügen können, indem Sie den Typ (A, MX, CNAME, usw.) angeben, die erforderlichen Details eingeben und Ihre Änderungen speichern. Die Bearbeitung bestehender Einträge erfolgt auf ähnliche Weise und ermöglicht Anpassungen, damit ihre Domain-Services reibungslos funktionieren. Das Entfernen eines Eintrags ist ebenso einfach, wobei Sie aufgefordert werden, den Löschvorgang zu bestätigen, um den versehentlichen Verlust wichtiger Konfigurationen zu vermeiden.

AutoDNS bietet eine Aktualisierung Funktioni von Resource-Records in verschiedenen Zonen, die Funktionen wie Suchen und Ersetzen umfasst. Diese Funktionalität ermöglicht eine effiziente Verwaltung und Änderung von DNS-Einstellungen in großem Umfang.

Die Einhaltung bewährter Verfahren ist bei der Verwaltung von DNS-Records unerlässlich. Überprüfen Sie Ihre Einträge stets doppelt auf Fehler und machen Sie sich die Auswirkungen von Änderungen auf die Erreichbarkeit und Sicherheit Ihrer Domain bewusst. Eine Backup-Strategie für Ihre DNS-Einstellungen kann das Risiko versehentlicher Löschungen oder Fehlkonfigurationen mindern. AutoDNS führt grundlegende Überprüfungen von Resource-Records durch, um die Genauigkeit zu verbessern, und bietet eine Funktion für die „Zonenhistorie“, die historische Zonendaten enthält und eine einfache Wiederherstellung im Falle von Problemen oder Fehlern ermöglicht. Durch den Einsatz von AutoDNS können Sie sicherstellen, dass Ihr DNS-Management-Prozess effizient und sicher ist und der Betrieb Ihrer Domain reibungslos läuft.

Wer ist für DNS-Records verantwortlich?

Die Verwaltung von DNS-Datensätze obliegt in erster Linie dem Domain-Inhaber und seinem Domain-Registrar oder DNS-Hosting-Provider. Wenn eine Domain registriert ist, kann der Eigentümer ihre DNS-Einträge über ein Bedienfeld konfigurieren, das von der Registry oder einem DNS-Hosting-service eines Drittanbieters bereitgestellt wird. Größere Unternehmen haben möglicherweise eigene IT-Abteilungen oder Spezialist:innen, die sich um die DNS-Konfigurationen kümmern und sicherstellen, dass die Einträge korrekt eingerichtet und gepflegt werden.

Auf einer höheren Ebene halten die autoritativen DNS-Server, die in der Regel vom Hosting-Provider oder der Organisation selbst verwaltet werden, die DNS-Einträge und beantworten die Anfragen von rekursiven DNS-Servern weltweit. Darüber hinaus spielen Root-Nameserver und TLD-Server eine entscheidende Rolle in der gesamten DNS-Infrastruktur, jedoch verwalten Domain-Inhaber die einzelnen DNS-Einträge ihrer Domains direkt über ihre Hosting-Provider oder TLD-Registrys.

Durch die Zusammenarbeit zwischen diesen Einrichtungen wird sichergestellt, dass die DNS-Records im gesamten Internet korrekt verbreitet und zugänglich sind, wodurch die Auflösung von Domain-Namen in IP-Adressen erleichtert wird.

DNS-Records für Domain-Reseller

Domain-Reseller, die Domain-Namen in großen Mengen von Registrys kaufen, um sie an End-User zu verkaufen, können DNS-Einträge auf verschiedene Weise strategisch nutzen, um einen Mehrwert zu schaffen und ihren Betrieb zu rationalisieren.

So geht’s:

-> Kundenspezifische DNS-Services: Reseller können ihren Kunden verwaltete DNS-Services, wie z. B. virtuelle Nameserver, als zusätzliche Funktion anbieten. Dies beinhaltet die Einrichtung, Verwaltung und Wartung von DNS-Einträgen im Namen ihrer Kund:innen, was besonders für Unternehmen interessant sein kann, die nicht über die technischen Kenntnisse verfügen, um DNS selbst zu verwalten.

-> White-Label-Solutions: Mithilfe von CNAME- und/oder ALIAS-Einträgen können Domain-Reseller White-Label-Services anbieten, die es Kund:innen ermöglichen, ihre Brand auf Reseller-Produkten zu verwenden. So kann ein Domain-Reseller beispielsweise ermöglichen, mail.clientdomain.com auf einen von ihm angebotenen White-Label-E-Mail-Service zu verweisen.

-> Verbesserte Security Features: Reseller können DNSSEC für ihre Domains konfigurieren, um die Internet-Infrastruktur vor bestimmten Angriffen wie Cache Poisoning zu schützen. Dies kann ein Verkaufsargument für Kund:innen sein, die auf Sicherheit bedacht sind.

-> Performance und Reliabilität: Durch die Implementierung fortschrittlicher DNS-Einträge, wie z. B. mehrerer A- oder AAAA-Einträge für Lastausgleich und Redundanz, können die unter den verkauften Domain-Namen angebotenen Services verbessert werden. Dies kann die Kundenzufriedenheit erhöhen und die Abwanderung verringern.

-> Rasche Weitergabe: Durch die Einstellung geeigneter TTL-Werte für verschiedene Arten von DNS-Einträgen können Resller steuern, wie lange DNS-Zwischenspeicher Informationen speichern, was zu einer schnelleren Verbreitung von Änderungen beitragen und Ausfallzeiten bei Service-Umstellungen für ihre Kund:innen reduzieren kann.

-> E-Mail-Services: Durch die Konfiguration von MX-Einträgen können Reseller den E-Mail-Verkehr der Domain an bestimmte Mailserver leiten. Dies ist wichtig für die Bereitstellung von E-Mail-Hosting-Services unter den verkauften Domains.

Domain-Reseller können mit DNS-Records einen Mehrwert für ihre Serviceleistungen bieten, die Kundenzufriedenheit stärken und sich auf einem wettbewerbsintensiven Markt differenzieren. Dies trägt nicht nur zu einer starken Kundenbindung bei, sondern zieht auch neue Kund:innen an, die nach umfassenden und sicheren Domain-Solution-Services suchen.

Häufige Probleme und Solutions mit DNS-Records

Zu den häufigen Problemen mit DNS-Records gehören Verzögerungen bei der Verbreitung und Fehlkonfigurationen, die zur Unerreichbarkeit von Websites, zu Problemen bei der E-Mail-Zustellung und zu weiteren Problemen im Netz führen können.

Ausbreitungsverzögerungen sind ein natürlicher Bestandteil des Aktualisierungsprozesses von DNS-Datensätze und können bis zu 48 Stunden dauern, da die Änderungen über die verschiedenen DNS-Server im Internet verbreitet werden müssen. Um die Ausbreitungsverzögerungen zu vermeiden, ist Geduld gefragt; die Überprüfung, ob die richtigen Informationen eingegeben wurden, kann jedoch Zeit sparen.

Fehlkonfigurationen können aber von falschen IP-Adressen in A-Datensätzen bis hin zu unsachgemäßen MX-Datensätzen reichen und zu komplexeren Problemen führen, die die Funktionalität Ihrer Domain beeinträchtigen. Überprüfen Sie die Einträge auf offensichtliche Fehler und konsultieren Sie die Dokumentation Ihres Hosting-Providers, um die Richtigkeit sicherzustellen.

Tools wie NsLookup und Dig sind von unschätzbarem Wert für die Fehlersuche bei DNS-Problemen. nslookup kann DNS-Einträge des abgefragten Domain-Namens überprüfen. In ähnlicher Weise bietet Dig einen tieferen Einblick in den DNS-Resolution-Prozess und liefert detaillierte Informationen über jeden abgefragten DNS-Eintrag. Alternativ können Sie Online-Services wie MXToolbox oder Googles Dig-Webinterface nutzen, die es Ihnen ermöglichen, die Domain einzugeben und den DNS Record Type auszuwählen, den Sie abfragen möchten, ohne Befehlszeilentools zu verwenden. Mithilfe dieser Tools können Sie schnell überprüfen, ob sich DNS-Änderungen verbreitet haben, oder Fehlkonfigurationen identifizieren, was eine rasche Korrektur erleichtert und die Auswirkungen auf den Betrieb Ihrer Domain verringert.

NsLookup vs. Dig

Dig (Domain Information Groper) und NsLookup (Name Server Lookup) sind beides Befehlszeilen-Service-Programme, die zur Abfrage von DNS-Servern verwendet werden. Sie sind auf den meisten Unix-basierten Betriebssystemen verfügbar, einschließlich Linux und macOS, und nslookup ist auch unter Windows verfügbar.

Diese Tools werden in der Regel zur Fehlerbehebung bei DNS-Problemen und zum Abrufen detaillierter Domain-Informationen verwendet.

Feature Dig NsLookup Full Name Domain Information Groper Name Server Lookup Zweck DNS-Fehlerbehebung und Abfragen DNS-Fehlerbehebung und Abfrage von DNS-Record-Informationen Output Detaillierter und technischer; enthält Abfragezeit, verwendeten Server und mehr Standardmäßig weniger detailliert, kann aber auf ausführlicher umgeschaltet werden Flexibilität Äußerst flexibel mit umfangreichen Optionen für detaillierte Abfragen Hat einen interaktiven Modus und einen begrenzten nicht-interaktiven Modus Batch- Verwedung

Besser geeignet für Skripting und Batch-Operationen Wird traditionell nicht für Batch-Operationen verwendet Wartung Wird aktiv gepflegt und aktualisiert Wird nicht mehr aktiv gepflegt; von einigen Versionen rät Microsoft ab Komplexität der Nutzung In der Regel komplexer und von fortgeschrittenen Usern bevorzugt Einfacher zu benutzen, benutzerfreundlicher für Anfänger Beachten Sie, dass NsLookup von einigen Mitgliedern des Internet Systems Consortium als veraltet angesehen wird, obwohl es weiterhin verfügbar ist und auf vielen Systemen verwendet wird, während Dig normalerweise für anspruchsvollere DNS-Fehlerbehebungen empfohlen wird.

Verständnis von DNS-Records

DNS-Records sind nicht nur technische Elemente der Internet-Infrastruktur, sondern auch wichtige Bestandteile der Domain- und Web-Security. Sie ermöglichen eine präzise Kontrolle der E-Mail-Authentifizierung von Domains, schützen vor Phishing- und Spoofing-Angriffen und sorgen dafür, dass User sicher an das gewünschte Ziel gelangen. Eine ordnungsgemäße Konfiguration, regelmäßige Aktualisierungen und der Einsatz von DNSSEC sind unerlässlich, um eine Domain vor Cyber-Bedrohungen zu schützen, die Integrität einer Website zu wahren und das digitale Vertrauen zu erhalten.

Ziehen Sie IT-Expert:innen zu Rate, um die Komplexität der DNS-Administration zu bewältigen und anspruchsvollere Probleme anzugehen. Vertrauen Sie auf die Expertise von InterNetX. Unser Fachwissen gibt Ihnen Orientierung und Sicherheit. Darüber hinaus empfiehlt sich ein Abonnement des InterNetX-Blogs oder Newsletters für alle, die sich über die neuesten Erkenntnisse und Best Practices in Sachen DNS-Management und Web-Sicherheit informieren möchten. Dieses Engagement für kontinuierliche Weiterbildung ist in der sich ständig weiterentwickelnden Landscape der Internettechnologie und Cybersicherheit von entscheidender Bedeutung.