Elliptic Curve Cryptography (ECC)

Die Elliptic Curve Cryptography (deutsch: Elliptische Kurven-Kryptografie) wird der nächste Standard in der Branche werden. Finden Sie heraus, warum das so ist und bleiben Sie so in puncto Sicherheitsoptimierungen auf dem Laufenden.

Published by

Simone Catania

Date

Ob Surfen im Internet, Datentransfer, Banktransaktionen oder Messaging-Apps – das Internet ist ein Ozean voll mit sensiblen oder persönlichen Daten. Sicherheitsexperten haben intensiv daran gearbeitet, Technologien zu entwickeln, die Hacker abwehren können. Die Informatik hat die Verschlüsselung eingeführt, um Informationen durch mathematische Kodierung zu sichern. Hinter ihrer Funktionsweise stehen Algorithmen, die sich über eine tausendjährige Geschichte entwickelt haben.

Wozu also auch noch Encryption? Die immense, stetig wachsende Nutzung des globalen Internets macht es einfach erforderlich, besonders sichere Lösungen einsetzen. Nachdem die RSA-Verschlüsselung, die auf privaten und öffentlichen Schlüsseln beruht, jahrzehntelang Standard war, entwickelt sich nun eine neue, leistungsfähigere Qualitätsstufe, die selbst Szenarien mit Quantencomputern standhalten kann.

Die Elliptic Curve Cryptography (ECC) gilt inzwischen als einer der robustesten Verschlüsselungstypen und ist zu einem wertvollen Verbündeten für die Cybersicherheit geworden. Wir laden Sie ein, diesen Artikel zu lesen, um eine detaillierte Einführung in die ECC-Verschlüsselung zu erhalten und zu verstehen, warum ECC der nächste Internetstandard sein wird.

Was ist Encryption?

Encryption ist die Standardmaßnahme zum Schutz der Kommunikation im digitalen Ökosystem. Das umfassende Schutzschild reicht von HTTPS-Verbindungen bis zu Daten, die innerhalb von Rechenzentren übertragen werden.

Encryption gehört zu einer uralten Wissenschaft, der Kryptographie, und ist ein Verfahren zur Verschlüsselung von Informationen. Sie wird seit Jahrhunderten eingesetzt, um eine Nachricht in einen unverständlichen Chiffretext umzuwandeln, den nur Befugte entziffern können. Damals wie heute soll damit verhindert werden, dass Unbefugte auf wichtige Informationen oder Mitteilungen zugreifen können.

Symmetrische vs asymmetrische Verschlüsselung

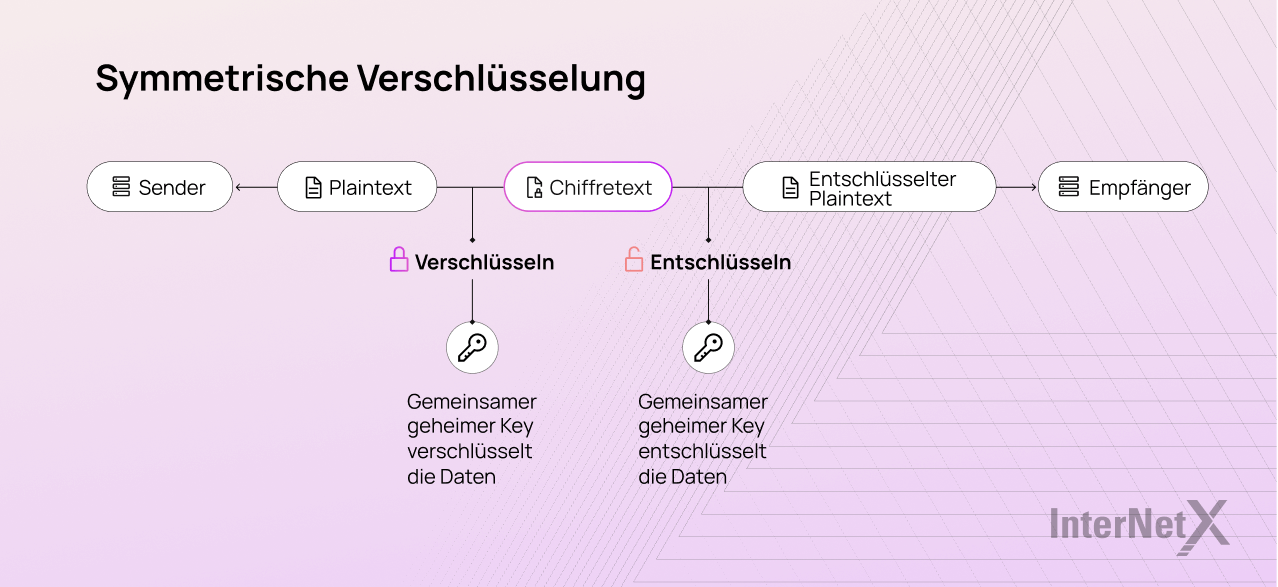

Wir unterscheiden zwischen zwei heute weit verbreiteten Formen der Verschlüsselung: der symmetrischen und der asymmetrischen Verschlüsselung. Der Unterscheidung liegt darin, ob derselbe Schlüssel sowohl für die Ver- wie auch die Entschlüsselung verwendet wird oder verschiedenen Keys genutzt werden.

Die symmetrische Verschlüsselung

Teilen Absender und Empfänger einen einzigen Schlüssel, spricht man von symmetrischer Kryptographie. Ein einziger Schlüssel wird verwendet, um die Nachricht sowohl zu verschlüsseln als auch zu entschlüsseln. Im Vergleich zu anderen Arten der Verschlüsselung funktioniert diese schnell und einfach.

Bekannte Beispiele einer symmetrischen Verschlüsselung sind:

- Data Encryption Standard (DES)

- Triple Data Encryption Standard (Triple DES)

- Advanced Encryption Standard (AES)

- International Data Encryption Algorithm (IDEA)

- TLS/SSL protocol

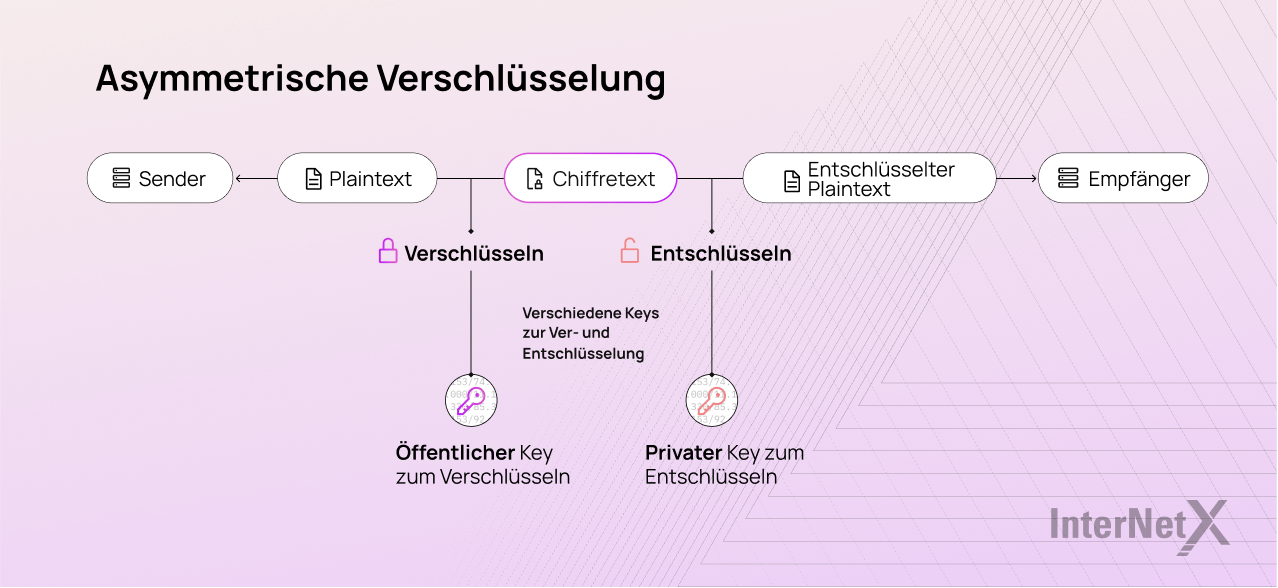

Asymmetrische Verschlüsselung

Asymmetrische Algorithmen verwenden zwei voneinander abhängige Schlüssel, einen öffentlichen und einen privaten, einen zum Verschlüsseln und einen zum Entschlüsseln der Daten. Der Empfänger kennt beide Schlüssel den privaten und den öffentlichen. Den privaten Key den er zur Entschlüsselung benötigt, sollte er niemals an Dritte weitergeben. Der öffentliche Schlüssel wird vom Absender verwendet, um die Nachricht zu verschlüsseln. Eine der häufigsten Anwendungen der asymmetrischen Kryptografie ist das digitale Signieren eines Zertifikats, um die Authentizität eines Dokuments oder die Integrität einer Nachricht zu überprüfen.

Beispiele einer asymmetrischen Verschlüsselung sind:

- Rivest Shamir Adleman (RSA)

- Digital Signature Standard (DSS), der den Digital Signature Algorithm (DSA) umfasst

- Elliptic Curve Cryptography (ECC)

- Diffie-Hellman-Exchange-Methode

- TLS/SSL-Protokol

Kurzer Einschub zum Thema TLS/SSL Encryption

Secure Sockets Layer (SSL) und das Nachfolgeprotokoll, Transport Layer Security (TLS), sind Verschlüsselungsmethoden, um Daten im Internet oder im Computernetzwerk zu schützen.

Ein TLS/SSL-Zertifikat für eine Domain ist zum Standard für die meisten Webbrowser und Server geworden. Beiden Verschlüsselungsprotokolle können sowohl das symmetrische wie auch das asymmetrischen Modell nutzen, verfolgen aber unterschiedliche Ziele beim Schutz des Internets: Während die symmetrische Verschlüsselung den Datenaustausch innerhalb einer Sitzung schützt, sorgt die asymmetrische Verschlüsselung für eine sichere Kommunikation zwischen Client und Server.

Elliptic Curve Cryptography: zukunftsweisende Sicherheit

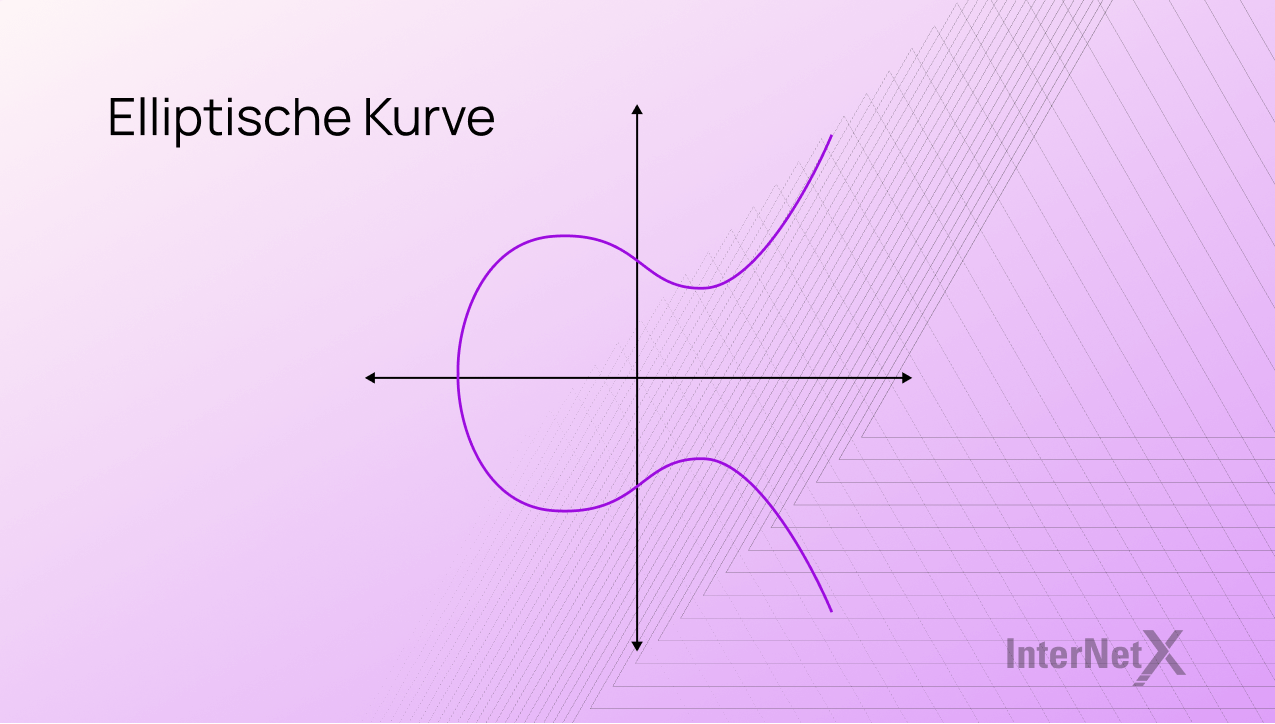

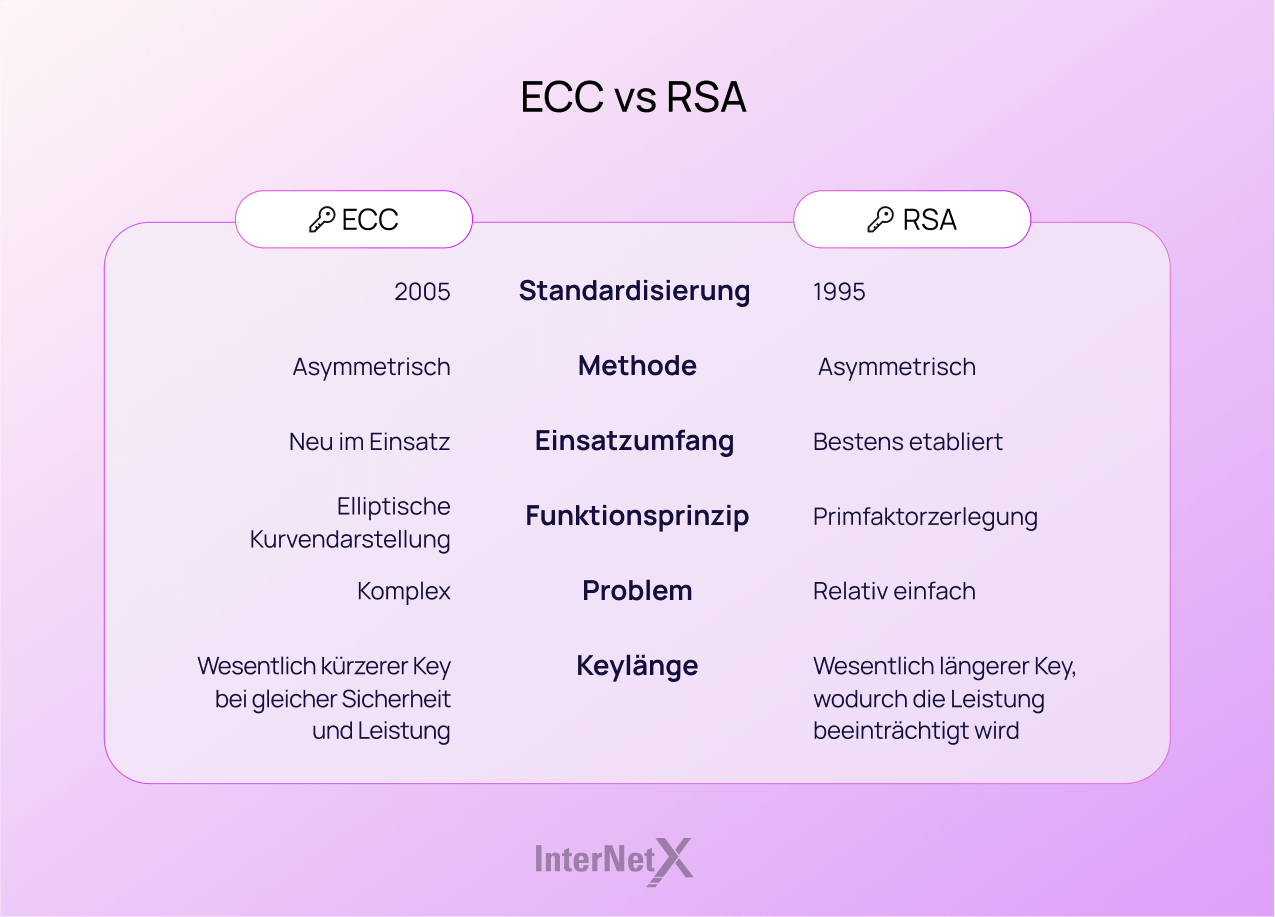

Verschlüsselungsalgorithmen mit elliptischen Kurven werden seit etwa 2004/2005 in großem Umfang eingesetzt. Die Verwendung von ECC in der Informatik hat sich in letzter Zeit als robustere Alternative zu Systemen mit öffentlichen Schlüsseln wie RSA, DSA und Hellmann etabliert. Eine der bekanntesten Anwendungen ist wahrscheinlich der Elliptic Curve Digital Signature Algorithm (ECDSA). ECC ist eine Form der Public-Key-Kryptographie oder der asymmetrischen Verschlüsselung, die mit einem privaten und einem öffentlichen Schlüssel frei verfügbar ist.

ECC findet innerhalb einer elliptischen Zufallskurve einen eindeutigen, im Vergleich zu RSA viel kürzeren Logarithmus,, der lange Logarithmen als Sicherheitsmaßnahmen einsetzt. Je größer die elliptische Kurve ist, desto größer ist die Sicherheit. Die Verwendung einer Zufallsformel verbessert die Stärke der Verschlüsselung, während zugleich ein kürzerer Logarithmus die Leistung digitaler Zertifikate erhöht, und dabei die Prozessor- und Serverleistung reduziert. Das macht ECC für viele User besonders attraktiv.

Der Federal Information Processing Standard (FIPS) hat den ECC-Standard mit weiterer Zustimmung der National Security Agency zertifiziert. Die Übernahme dieser starken Kryptographie wird uns helfen, eine höhere Sicherheitsstufe zu erreichen.

Was bedeutet ECDSA?

ECC umfasst viele Gruppen von Algorithmen für die digitale Signatur, die Verschlüsselung und das Key Agreement. Das bekannteste Signaturverfahren, das elliptische Kurven verwendet, ist der Elliptic Curve Digital Signature Algorithm (ECDSA) – ein alternatives Verschlüsselungssystem zum klassischen Digital Signature Algorithm (DSA). Zum ersten Mal vorgestellt wurde es von Scott Vanstone.

ECDSA wird zunehmend zur Verschlüsselung von Software, zur Erzeugung von Bitcoin- und Blockchain-Keys und zum Signieren von Kryptowährungstransaktionen verwendet. Dank der kürzeren Keylänge und seiner hohen Effizienz ist ECDSA sehr beliebt geworden.

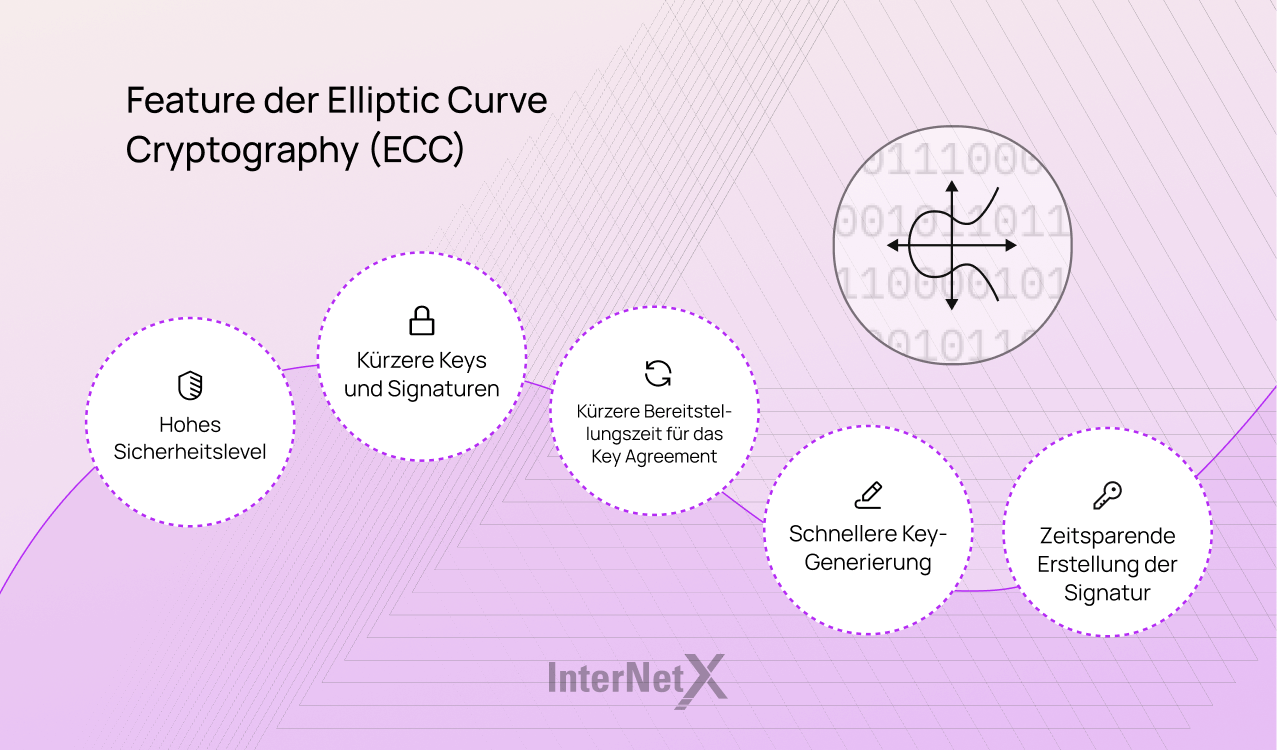

Darum ist ECC für das Internet so wichtig

Obwohl relativ neu, wurde ECC in den letzten Jahren erfolgreich eingesetzt und hat sich als zuverlässige und leistungsfähige Lösung erwiesen. Diese neue Verschlüsselungsmethode bietet die richtigen Features für unsere digitale Welt mit ihren umfangreichen Datentransfers. Sie garantiert ein höheres Maß an Sicherheit, bessere Leistung und kürzere Keys für eine höhere Geschwindigkeit.

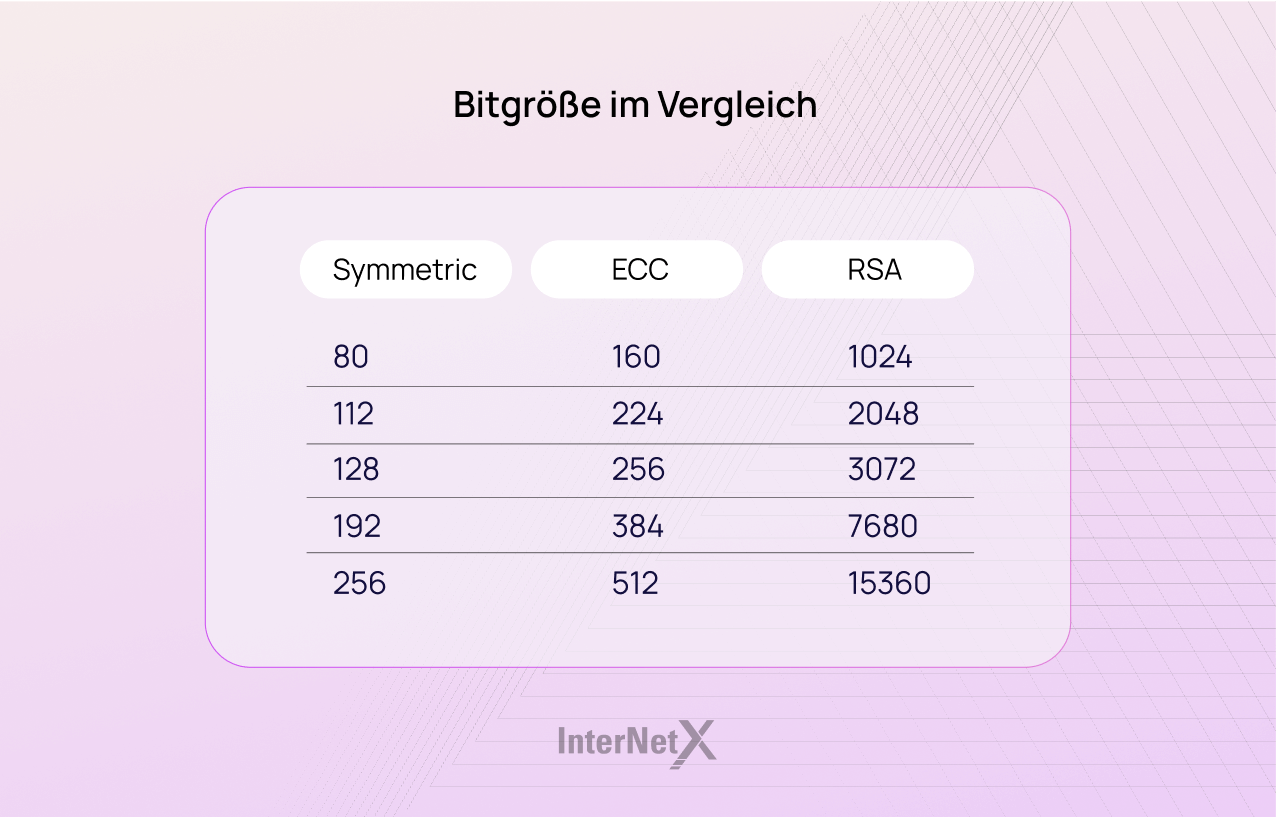

Die kürzeren Keys benötigen weniger Rechenleistung; das sorgt für sicherere und schnellere Verbindungen. Ein 256-Bit-ECC-Schlüssel z. B. bietet das gleiche Sicherheitsniveau wie ein 3072-Bit-RSA-Schlüssel. Dieser Punkt ist besonders wichtig in einer Welt, in der User überwiegend über mobile Geräten wie Smartphones und Tablets im Internet surfen.

Die Vorteile digitaler ECC-Zertifikate

Digitale Zertifikate mit ECC haben mehrere Vorteile. Im Allgemeinen sind sie ressourcenschonender, schneller und sicherer als RSA-Zertifikate. RSA-Keys sind riesig, fast unüberschaubar. Der derzeitige Standard liegt bei 2048 Bit, obwohl einige bis auf 4096 Bit gehen. Werfen wir einen detaillierten Blick auf die Vorteile von ECC.

- Stärkere Keys

ECC verwendet einen kürzeren Algorithmus, um exponentiell stärkere Schlüssel zu erzeugen. - Höhere Sicherheit

Die auf elliptischen Kurven basierenden Systeme sind widerstandsfähiger als RSA und können auch Quantencomputern standhalten. - Verbesserte Performance

Ein kleinerer Algorithmus bedeutet, dass weniger Daten zwischen dem Server und dem Client überprüft werden, was zu einer höheren Netzwerkleistung führt. Dies ist vor allem für Websites mit hohem Traffic von Vorteil. - Bessere Skalierbarkeit

ECC benötigt weniger CPU und schont die Ressourcen. Der Schlüsseltyp ermöglicht mehr gleichzeitige TLS/SSL-Verbindungen, Websites werden schneller geladen. - Konform und anerkannt

ECC wird von der NSA unterstützt und geht mit den NIST 800-131A Richtlinien konform.

ECC hat auch Nachteile

Auch wenn ECC eine hervorragende Alternative zum traditionellen Public-Key-Verfahren darstellt, gibt es im Vergleich zur RSA-Verschlüsselung dennoch einige Nachteile.

Der ECC-Algorithmus ist relativ neu. Das macht ihn anfällig für noch unbekannte Schwachstellen. Er ist komplexer und es könnte schwierig sein, ihn sicher einzurichten. Dies erhöht die Wahrscheinlichkeit von Implementierungsfehlern – das würde die Sicherheit des Algorithmus verringern. Das Verständnis des EC-basierten Protokolls erfordert eine Menge an algebraischen und geometrischen Kenntnissen!

Welches Sicherheitsniveau bietet ECC? Es gibt Möglichkeiten, ECC anzugreifen und mögliche Schwachstellen auszunutzen. So können beispielsweise Side-Channel-Angriffe oder Twist-Security-Attacken die Sicherheit privater Schlüsseln aushebeln. Durch geeignete Gegenmaßnahmen, wie die Validierung von Parametern und die Wahl einer geeigneten Kurve, können diese Bedrohungen abgeschwächt werden. Obwohl ECC keinen 100%igen Schutz bieten kann, bleibt es dennoch eine äußerst effektive und sichere Methode.

Sie möchten ECC-Zertifikate verwenden?

Elliptic Curve Encryption ist das fortschrittlichste Verschlüsselungssystem auf dem Markt. TSL/SSL-Zertifikate mit ECC sind ideal, um Ihr Unternehmen auszubauen. Die beste Leistung bringen sie in Szenarien, in denen die Serverlast kritisch ist und Website- oder App-Nutzer ECC-Key-kompatibel sind.

Bei InterNetX steht Ihnen diese Technologie für all Ihre Web-, Mobile- und Desktop-Anwendungen zur Verfügung.

Mehr über digitale Zertifikate mit ECC