Was ist ein DNS-Lookup und wie funktioniert es?

Jeder Ihrer Klicks, jede E-Mail und jede App-Verbindung beruht auf einem unsichtbaren Prozess - der DNS-Lookup. Erfahren Sie, was eine DNS-Lookup ist, wie sie funktioniert, welche Arten es gibt und wie Sie eine solche Abfrage effizient durchführen.

Published by

Simone Catania

Date

Sobald Sie die Adresse einer Website eingeben oder eine E-Mail senden, beginnt Ihr Gerät sofort, nach der richtigen Verbindung zu suchen. Der Prozess, der das ermöglicht, ist die DNS-Lookup.

Man kann sie sich wie das Telefonbuch des Internets vorstellen: Anstatt sich Zahlen zu merken, verwenden Sie Domains. Wenn jemand etwa internetx.com eingibt, liefert DNS die IP-Adresse, die auf den richtigen Server verweist.

Ein klares Verständnis darüber, wie eine DNS-Abfrage funktioniert, trägt dazu bei, Geschwindigkeit, Zuverlässigkeit und Zustellbarkeit zu verbessern. So wird sichergestellt, dass Online-Dienste genau dann verfügbar sind, wenn sie am dringendsten benötigt werden.

Was ist eine DNS-Abfrage?

Ein DNS-Abfrage (eng. DNS-Lookup) ist der Prozess, bei dem ein für Menschen lesbarer Domain, etwa internetx.com, in die numerische IP-Adresse umgewandelt wird, die ein Computer benötigt, um sich mit dem richtigen Server zu verbinden. Computer verstehen keine Namen – sie arbeiten ausschließlich mit Zahlen. DNS ist das System, das diese Lücke schließt, indem es leicht merkbare Domain in maschinenlesbare Adressen übersetzt.

Man kann sich DNS wie einen globalen Verzeichnisdienst des Internets vorstellen. So wie Sie in einem Telefonbuch oder in Ihrer Kontaktliste eine Nummer anhand eines Namens finden, sorgt die DNS-Abfrage dafür, dass Sie beim Eingeben einer Domain in Ihrem Browser auch tatsächlich mit dem richtigen Rechner im Netzwerk verbunden werden. Ohne DNS müssten wir uns IPv4-Adressen wie 85.236.36.86 oder noch längere IPv6-Adressen wie 2001:4178:2:10:85:236:36:86 merken, anstelle einfach internetx.com zu tippen.

Browser, mobile Apps, Content Delivery Networks (CDNs) und E-Mail-Infrastrukturen sind auf DNS-Abfragen angewiesen, um ordnungsgemäß zu funktionieren. Ohne sie könnten Websites nicht geladen werden, Anwendungen keine Verbindung zu ihren Backends herstellen und Mailserver keine Nachrichten zustellen.

Doch DNS-Lookups dienen nicht nur der Bequemlichkeit. Sie sind auch entscheidend für:

- Performance: Durch das Zwischenspeichern (Caching) von Antworten sorgt DNS für schnellere Ladezeiten und reduziert unnötigen Datenverkehr.

- Ausfallsicherheit: Redundante DNS-Server und verteilte Abfragen machen das Internet widerstandsfähiger gegen Störungen.

- Sicherheit: Korrekte DNS-Konfigurationen, etwa durch Reverse-Lookups oder DNSSEC, schützen vor Spoofing und Missbrauch im E-Mail-Verkehr.

- Skalierbarkeit: Da Milliarden von Geräten online gehen, gewährleisten DNS-Abfragen, dass das System reibungslos funktioniert.

Es gibt zwei wichtige Arten von Lookups:

1Forward DNS Lookup: Wandelt einen Domainnamen in eine IP-Adresse um. Das ist der Standardprozess, der beim Aufrufen der meisten Websites abläuft.2Reverse DNS Lookup: Wandelt eine IP-Adresse mithilfe von PTR-Records wieder in einen Domainnamen um. Diese Methode ist besonders wichtig für E-Mail-Systeme, da viele Server Nachrichten ablehnen, wenn kein gültiger Reverse-DNS-Eintrag vorhanden ist.

Das Ausmaß von DNS-Abfragen ist beeindruckend: Jedes Mal, wenn Nutzer:innen Websiten laden, E-Mails abrufen, ein Video streamen oder Apps öffnen, findet mindestens eine DNS-Lookup statt. Milliarden solcher Anfragen werden täglich verarbeitet – sie gehören zu den grundlegendsten und zugleich unsichtbarsten Funktionen des Internets.

Wie funktioniert eine DNS-Abfrage?

Hinter jedem Klick auf eine Website und jeder versendeten E-Mail steckt ein präzise abgestimmter Prozess, der bestimmt, wie Ihr Gerät den richtigen Server findet. Eine DNS-Abfrage ist keine einzelne Anfrage, sondern eine Abfolge mehrerer Schritte, die innerhalb von Millisekunden ablaufen – meist völlig unsichtbar für die Nutzer:innen.

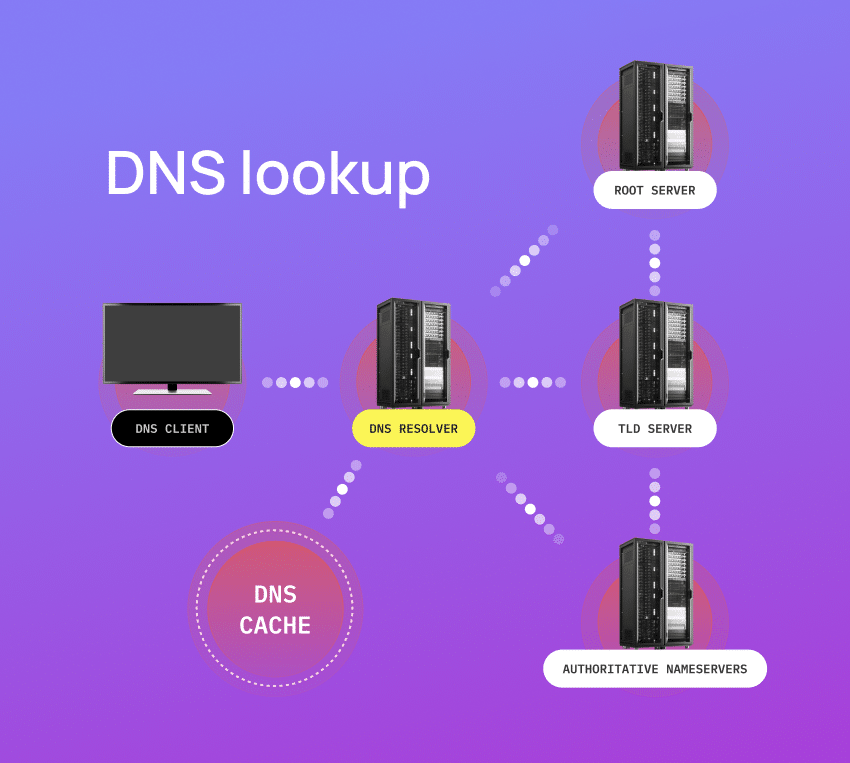

Auf einer abstrakten Ebene sieht der Ablauf eines DNS-Abfrageprozesses wie folgt aus:

1Client-Anfrage: Ihr Gerät (Browser, Mail-Client oder App) muss eine Verbindung zu einer Domain herstellen und sendet dafür eine Anfrage an einen rekursiven Resolver. Dieser Resolver wird häufig von Ihrem Internetanbieter, einem öffentlichen DNS-Dienst (wie Google DNS oder Cloudflare) oder einem Unternehmensnetzwerk betrieben.

2Root-Verweis: Wenn der Resolver die Antwort nicht bereits im Cache gespeichert hat, beginnt die Suche an der Spitze der DNS-Hierarchie. Die Root-Nameserver kennen die endgültige Antwort nicht, wissen jedoch, wohin als Nächstes verwiesen werden muss. Sie antworten mit einem Verweis auf den zuständigen Top-Level-Domain-Server.

3TLD-Abfrage: Nun sendet der Resolver eine Anfrage an den TLD-Nameserver (z. B. .com, .net, .org). Diese Server verweisen den Resolver weiter nach unten in der Kette – zu den autoritativen Nameservern der jeweiligen Domain.

4Antwort des autoritativen Servers: Der autoritative Server enthält die endgültigen DNS-Einträge einer Domain. Er liefert die Antwort, zum Beispiel den A-Record (IPv4-Adresse), den AAAA-Record (IPv6-Adresse) oder den MX-Record (Mailserver).

5Caching: Sobald der Resolver die Antwort erhalten hat, speichert er sie für die im Datensatz definierte Time to Live (TTL) zwischen. Anschließend wird das Ergebnis an den Client zurückgegeben, der mithilfe der IP-Adresse die Verbindung zum Zielserver aufbaut.

Das Caching ist einer der Hauptgründe, warum DNS so effizient arbeitet: Die IP-Adresse einer Website muss oft nur alle paar Stunden oder Tage erneut abgefragt werden, abhängig von der TTL. Nachfolgende Nutzer:innen profitieren von blitzschnellen Antworten, da die gesuchten Daten bereits im Resolver-Cache gespeichert sind.

Beispiel aus der Praxis: Aufruf einer Website

Stellen Sie sich vor, Sie tippen www.internetx.com in Ihren Browser ein. Wenn der Resolver die IP-Adresse bereits im Cache hat, wird die Antwort sofort zurückgegeben. Falls nicht, durchläuft er die gesamte Kette: Root → .com TLD → autoritativer Server für internetx.com → ruft den A-Record ab → liefert die IP-Adresse an den Browser → Browser verbindet sich mit dem Webserver.

Arten von DNS-Lookups

Nicht jede DNS-Anfrage ist gleich. Es gibt verschiedene Arten von DNS-Abfragen, die jeweils für bestimmte Aufgaben entwickelt wurden. Wer sie versteht, kann Probleme gezielter beheben, die Zuverlässigkeit erhöhen und die digitale Infrastruktur besser absichern. Jede Abfrageart erfüllt dabei eine spezielle Funktion:

- Forward Lookup → Wandelt Domainnamen in IP-Adressen um.

- Reverse Lookup → Ordnet IP-Adressen einem Domainnamen zu – wichtig für E-Mail-Systeme und Diagnosezwecke.

- Rekursiver Lookup → Der Resolver führt die gesamte Abfragekette selbstständig bis zur endgültigen Antwort aus.

- Iterativer Lookup → Der Resolver gibt nur Verweise weiter, und der Client setzt die Abfrage selbst fort.

- Validierter Lookup (DNSSEC) → Ergänzt kryptografische Prüfungen, um die Echtheit der Antwort sicherzustellen.

- Nicht-validierter Lookup → Standardabfrage ohne DNSSEC-Verifizierung.

Reverse DNS in der Praxis:

- Wird in den Zonen `in-addr.arpa` (für IPv4) und `ip6.arpa` (für IPv6) betrieben.

- Ist entscheidend für Mailserver; verhindert Spam und verbessert die Zustellbarkeit sowie die Serverreputation.

- Wird von dem Anbieter verwaltet, der Ihren IP-Adressblock kontrolliert (Hosting-, Cloud- oder Internetanbieter). Die .arpa-Zonen werden vom jeweiligen IP- oder Server-Provider delegiert. Das bedeutet: Der PTR-Record für den Reverse-DNS-Eintrag wird im Kundenpanel des Providers oder über ein Support-Ticket eingerichtet – nicht bei Ihrem Domain-Registrar.

So führen Sie eine DNS-Abfrage durch

Eine DNS-Abfrage auszuführen ist einfacher, als es zunächst klingt. Die passende Methode hängt dabei vom eigenen Kenntnisstand ab. Von benutzerfreundlichen Online-Tools bis hin zu professionellen Kommandozeilenbefehlen gibt es zahlreiche Wege, um zu prüfen, wie eine Domain aufgelöst wird.

Für Einsteiger:innen (ohne Kommandozeile)

Für nicht-technische Nutzer:innen führt der einfachste Weg über Online-Tools. Ein seriöser DNS-Checker zeigt, ob eine Domain korrekt aufgelöst wird und welche DNS-Records (z. B. A, AAAA, MX, TXT usw.) veröffentlicht sind.

Webbasierte DNS-Tools

DNSChecker.org: Online-Tool zur Überprüfung der DNS-Propagation, einschließlich verschiedener Record-Typen.

MXToolbox: Umfassende Netzwerkanalyse-Suite mit DNS-Abfragen, Blacklist-Checks und weiteren Tests.

WhatsMyDNS.net: Führt DNS-Abfragen weltweit aus und zeigt, wie sich DNS-Einträge global verbreiten.

Nslookup.io: Browserbasiertes Tool zur direkten Abfrage von DNS-Records.

Ein zusätzlicher Tipp: In den Entwicklertools Ihres Browsers (Registerkarte Network) können Sie die Dauer der DNS-Auflösung für jede Anfrage einsehen.

Für Profis (Kommandozeile)

Für Administrator:innen und erfahrene Anwender:innen sind CLI-Tools der Standard. Programme wie dig, nslookup oder host ermöglichen schnelle, präzise und automatisierbare Abfragen und sind ideal für Fehleranalysen oder Monitoring-Skripte geeignet.

Code-Beispiele: DNS-Abfrage mit dig

# A- und AAAA-Records (IPv4 / IPv6)

ping example.com

dig +short example.com A

dig +short example.com AAAA

# CNAME-Kette verfolgen

dig example.com CNAME +trace

# Mail-Routing (MX-Records)

dig +short example.com MX

# SOA-Eintrag (Start of Authority; enthält Timing- und Serieninformationen)

dig example.com SOA

# Reverse Lookup (PTR-Record)

dig -x 203.0.113.42 +shortKommandozeilentools wie „dig“ und „ping“ bleiben die schnellste und flexibelste Methode, um DNS-Abfragen präzise zu analysieren und Probleme effizient zu beheben.

Sicherheit und Datenschutz bei DNS-Abfragen

Das Domain Name System wurde ursprünglich in den 1980er-Jahren entwickelt. In dieser Zeit spielte Sicherheit noch keine zentrale Rolle. Heute nutzen Angreifer:innen genau diese Schwachstellen aus. Da DNS-Abfragen vor nahezu jeder Online-Aktion stattfinden, können Manipulationen verheerende Folgen haben.

Häufige Bedrohungen

- Spoofing und Man-in-the-Middle-Angriffe: Angreifer:innen fälschen DNS-Antworten und leiten Nutzer:innen auf betrügerische Websites um. Diese Technik wird häufig in Verbindung mit Phishing eingesetzt.

- Cache Poisoning: Schadhafte DNS-Antworten werden in den Cache eines Resolvers eingeschleust. Dadurch werden nachfolgende Nutzer:innen unbemerkt auf falsche IP-Adressen weitergeleitet. Ist ein Cache einmal „vergiftet“, können tausende Nutzer:innen fehlgeleitet werden, bis der TTL-Wert abläuft.

- Reflection- und Amplification-Angriffe: Offene DNS-Resolver werden missbraucht, um enorme Datenmengen an ein Opfer zu senden – etwa im Rahmen von DDoS-Angriffen. Da DNS-Antworten oft größer sind als die Anfragen, lässt sich der Effekt massiv verstärken.

- Datenlecks und mangelnder Datenschutz: Herkömmliche DNS-Abfragen werden im Klartext übertragen. Jeder, der sich auf dem Übertragungsweg befindet (Internetprovider, WLAN-Betreiber oder böswillige Akteure), kann sehen, welche Domains Nutzer:innen aufrufen.

Schutzmaßnahmen

- DNSSEC (Domain Name System Security Extensions): Ergänzt DNS-Daten um kryptografische Signaturen, damit Resolver die Echtheit von Antworten überprüfen können. So lassen sich gefälschte oder manipulierte DNS-Einträge verhindern. DNSSEC verschlüsselt den Datenverkehr jedoch nicht – es schützt die Integrität, nicht die Vertraulichkeit.

- DoH (DNS over HTTPS): Bettet DNS-Lookups in normalen HTTPS-Verkehr ein, sodass sie für Dritte nicht von herkömmlichen Webanfragen zu unterscheiden sind. Dadurch werden DNS-Abfragen vor Mitlesern wie Internetanbietern verborgen.

- DoT (DNS over TLS): Verschlüsselt DNS-Abfragen über eine dedizierte TLS-Verbindung, getrennt vom üblichen HTTPS-Datenverkehr. Diese Methode wird häufig in Unternehmensnetzwerken eingesetzt, um Richtlinien gezielt umzusetzen.

- DNSCrypt: Ein alternatives Protokoll, das DNS-Verkehr authentifiziert und verschlüsselt. Besonders beliebt in Datenschutz-Communities.

Herausforderungen bei der Umsetzung und Best-Practices

Auch wenn diese Schutzmechanismen leistungsfähig sind, ist ihre Verbreitung noch uneinheitlich:

- DNSSEC wird zunehmend eingesetzt, jedoch oft fehlerhaft konfiguriert. Probleme bei der Schlüsselrotation (Key Rollover) können zu SERVFAIL-Fehlern führen.

- DoH und DoT bieten mehr Privatsphäre, lösen aber auch Policy-Diskussionen aus – beispielsweise, weil sie Unternehmens-Firewalls oder Jugendschutzfilter umgehen können, wenn sie unkontrolliert eingesetzt werden.

- Unternehmen kombinieren häufig mehrere Schutzebenen: DNSSEC-Validierung auf Resolver-Ebene, verschlüsselter Transport über DoT sowie Traffic-Monitoring zur Erkennung ungewöhnlicher Muster.

Ungeschützte DNS-Abfragen können Nutzer:innen potenziellen Risiken wie Manipulation, Überwachung und großangelegten Angriffen aussetzen. Durch die Kombination aus Validierung und Verschlüsselung lassen sich sowohl Integrität als auch Vertraulichkeit der DNS-Kommunikation sicherstellen.

Fehlerbehebung bei DNS-Abfragen

Wenn DNS-Lookups fehlschlagen, zeigen sich meist typische Symptome. Wer sie richtig deutet, kann Probleme deutlich schneller lösen.

| Symptom | Wahrscheinliche Ursache | Prüfmethode |

|---|---|---|

| NXDOMAIN | Tippfehler in der Domain, fehlender Eintrag oder falsche Zonendelegation | Mit dig +trace den Abfragepfad verfolgen, NS-Delegation prüfen und den SOA-Record der Zone verifizieren. |

| SERVFAIL | Fehler bei der DNSSEC-Validierung, unterbrochene Vertrauenskette oder Problem beim Upstream-Server | DS- und RRSIG-Records prüfen, Test mit einem bekannten validierenden Resolver durchführen und die DNSSEC-Kette bestätigen. |

| REFUSED | Resolver oder autoritativer Server verweigert die Anfrage (z. B. wegen ACLs oder Filtern) | Abfrage über alternative Resolver oder Standorte durchführen; Ergebnisse vergleichen, um Policy-Blocks zu erkennen. |

| Uneinheitliche Antworten | Cache oder TTL noch nicht abgelaufen, Unterschiede zwischen Anycast-Knoten, verzögerte Synchronisierung sekundärer Server | Mehrere Resolver abfragen, +nsid hinzufügen, um den antwortenden Anycast-Knoten zu identifizieren, und Seriennummern der Secondary-Server vergleichen. |

| Mail-Fehler | Falsche MX-Priorität, fehlender PTR-Eintrag oder ungültige SPF/DKIM/DMARC-Konfiguration | MX-Records prüfen, TXT-Records auf SPF/DKIM/DMARC kontrollieren und den Reverse-PTR-Eintrag (Forward-Confirmed PTR) verifizieren. |

DNS-Monitoring und Automatisierung

Kontinuierliches Monitoring stellt sicher, dass DNS-Abfragen schnell, zuverlässig und sicher bleiben. Da DNS die Grundlage jeder Online-Interaktion bildet, können selbst kleinste Fehler große Auswirkungen auf ganze Infrastrukturen haben. Eine Website, die sich nicht auflösen lässt, oder ein E-Mail-System, das aufgrund fehlerhafter DNS-Einträge Nachrichten zurückweist, können Traffic, Umsatz und Vertrauen kosten.

Wichtige Kennzahlen, die Sie im Blick behalten sollten:

- Latenz der Abfragen: Langsame Abfragen verzögern das Laden von Websites und App-Reaktionen.

- NXDOMAIN- und SERVFAIL-Raten: Anstiege deuten häufig auf Fehlkonfigurationen oder DNSSEC-Probleme hin.

- DNSSEC-Validierungsfehler: Fehlgeschlagene Überprüfungen können Domains unerreichbar machen.

- Serial Drift: Abweichungen zwischen primären und sekundären Nameservern weisen auf Synchronisationsprobleme hin.

- Unerwartete Änderungen an DNS-Einträgen: Frühzeitiges Erkennen hilft, Hijacks oder unautorisierte Anpassungen zu verhindern.

Automatisierung steigert die Effizienz:

- Bulk-Änderungen und Vorlagen: Sorgen für konsistente Updates über viele Domains hinweg.

- APIs: Ermöglichen die Integration von DNS-Prüfungen und -Aktualisierungen in Deployment-Workflows.

- Benachrichtigungen und Alerts: Informieren Teams sofort über Auffälligkeiten oder Änderungen.

AutoDNS von InterNetX kombiniert Anycast-DNS, DNSSEC, Vorlagen und API-Workflows und ermöglicht damit professionelles, skalierbares DNS-Management für ganze Domainportfolios.

Die anhaltende Bedeutung der DNS-Abfrage in der digitalen Welt

Das DNS-Lookup gehört zu den zentralsten Prozessen des Internets. Ob beim Aufrufen von Websites, beim sicheren Versand von E-Mails oder beim Betrieb von Cloud-Diensten – jede digitale Interaktion hängt von ihr ab.

Wer versteht, was eine DNS-Abfrage ist, wie sie funktioniert und welche Typen es gibt, kann als Administrator:in oder Unternehmen stabile Performance, zuverlässige Zustellung und hohe Sicherheit gewährleisten. Das Wissen, wie man DNS-Abfragen mit den richtigen Tools ausführt, ist eine Kernkompetenz, die Fachleute in allen digitalen Bereichen stärkt.